テレワークやクラウドサービス利用の増加により、従来のActive Directoryによる認証基盤では対応が難しい領域が増えています。このような中で、自社のセキュリティを担保しつつ、管理効率やユーザーの利便性を高めるためには、Microsoft Entra ID (旧称 Azure Active Directory) の活用が有効です。

本稿では、Microsoft Entra IDの概要やオンプレADとの違い、Microsoft Entra IDによるユーザー・デバイス管理方法などについて紹介します。

目次

1.変化するセキュリティ対策方法

従来、セキュリティ対策方法の主流は「境界型」の対策でした。境界型の対策では、ファイアウォールなどでネットワーク境界を監視・保護することで、境界内部の安全性を確保します。

一方で、新型コロナウイルス感染症によるテレワークの普及や、DX推進に伴うクラウドサービス利⽤の急増などを背景として、境界型のセキュリティ対策には限界が見られるようになりました。現代においては、「あらゆる場所が信頼できない」という前提の下、境界外の情報資産も守る必要があります。

このように「全てを信頼せずあらゆる環境においてセキュリティ対策を実施する」という考え方を、「ゼロトラストセキュリティ」と呼びます。現代においては、ゼロトラストセキュリティの考え方に沿ってセキュリティ対策を進めていく必要があります。

2.Microsoft Entra ID (旧称 Azure AD) とは?

ゼロトラストセキュリティの実現に有効なのが、クラウドベースで提供されるディレクトリサービスであるMicrosoft Entra IDです。Microsoft Entra IDは、認証やアクセス認可、デバイス管理などのID管理をクラウド化します。

Microsoft Entra ID と オンプレAD(Active Directory)の違い

多くの企業においては、自社の認証基盤としてActive Directory(オンプレAD)を導入しているのではないでしょうか。オンプレADはWindows Serverの機能として用意されているものであり、Microsoft Azureの機能であるMicrosoft Entra IDとは、名称は似ているものの別の仕組みです。Microsoft Entra IDの導入にあたっては、オンプレADとの機能の違いについて意識する必要があります。自社の要件やシステム環境によっては、Microsoft Entra IDとオンプレADとの併用も有効な選択肢となります。

オンプレADの認証・認可方法

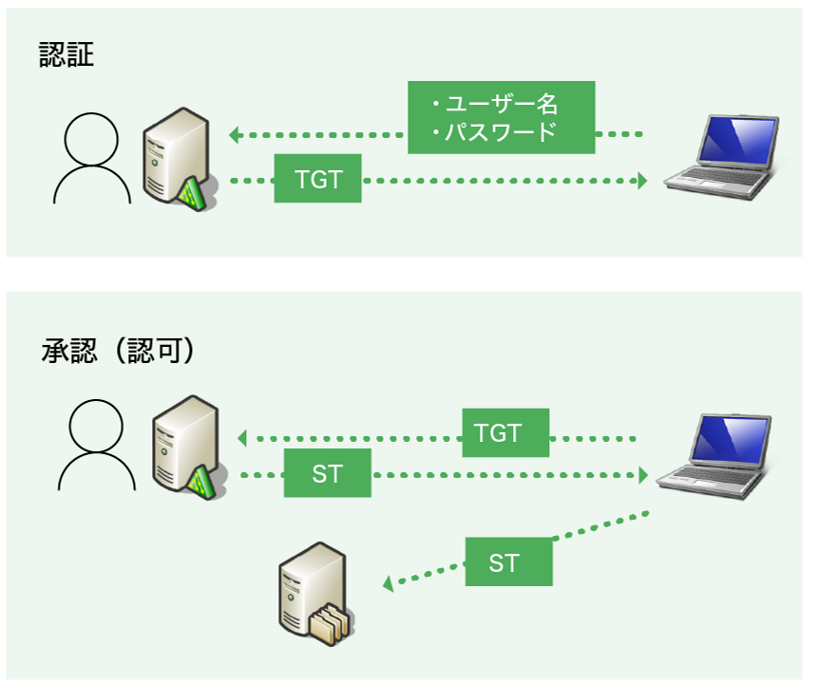

オンプレADとMicrosoft Entra IDの違いの例として、それぞれの認証・認可方法を紹介します。まず、オンプレADにおけるKerberos認証の流れを紹介します。

オンプレADでは、一般的にID・パスワードで認証を行います。ユーザーが入力したID・パスワードはドメインコントローラー(DC)に送られ、内容が正しければKerberos認証によりKerberos Ticket Granting Ticket(TGT)が発行されます。

次に、取得したTGTをドメインコントローラーに提示することで、業務システムなどの対象リソースにアクセス可能か問合せを行います。アクセスが可能であれば、Service Ticket(ST)が発行され、これによりリソースへのアクセスが認可されます。

Microsoft Entra IDの認証・認可方法

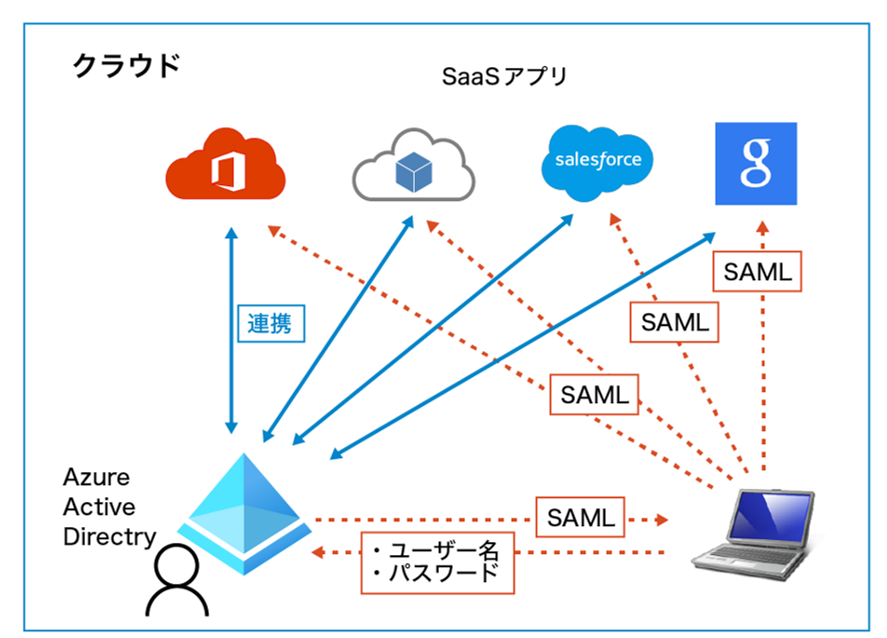

Microsoft Entra IDも同様に組織アカウントの認証・認可を実現しますが、その実現方式や対応範囲はオンプレADと異なります。

Microsoft Entra IDはクラウド上で提供されるため、場所を問わず認証が可能です。Microsoft Entra IDではID・パスワードに加え、SMSや端末所持などの多要素認証や、場所・デバイス状態などにより認証可否を判断する条件付きアクセスなどの機能を利用できます。これにより、セキュリティ強度を向上できます。

Microsoft Entra IDはSAML等の認証方式にも対応しており、Microsoft製品以外のクラウドサービスの認可も可能です。Microsoft Entra IDでは、SalesforceやAWS、Google Workspaceなど、数千のクラウドサービスに対応しています。

Microsoft Entra ConnectによるMicrosoft Entra ID とオンプレADの統合

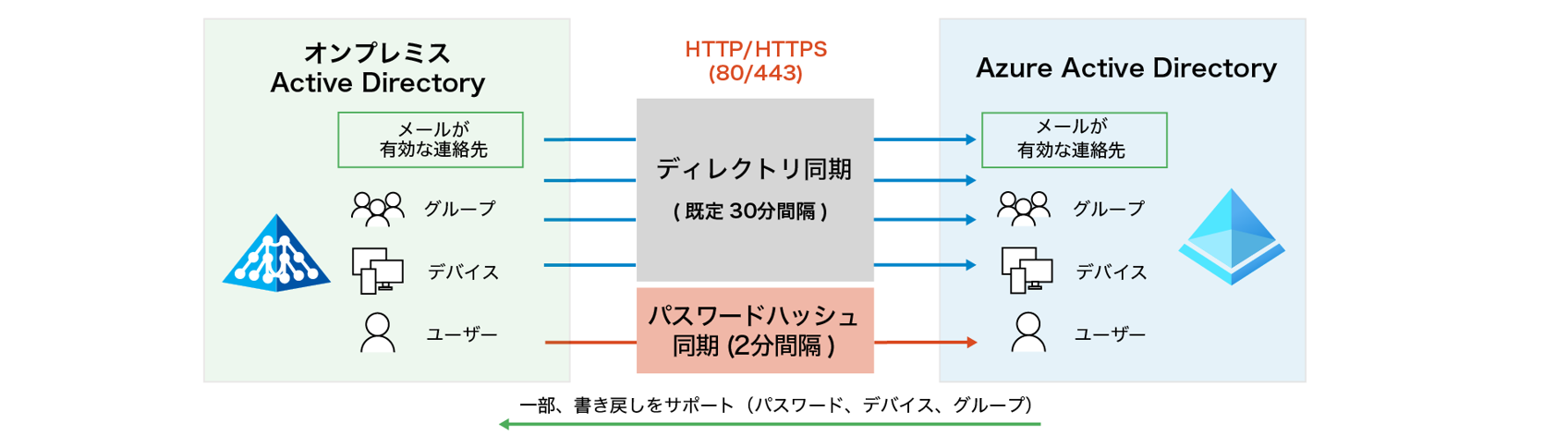

オンプレADとMicrosoft Entra IDが分かれている状態では、管理者は2つのディレクトリを管理しなければならず、またユーザーは2つのID・パスワードを使い分けなければなりません。オンプレADとMicrosoft Entra IDを統合することでこのような状況を解消し、利便性向上や作業負荷低減を実現できます。

Microsoft Entra ConnectによりオンプレADからMicrosoft Entra IDにディレクトリ情報を同期することで、このような状況を解消できます。管理者はオンプレADのみを管理すればよく、ユーザーは1つのID・パスワードで自社システムやクラウドサービスを利用できます。

3.Microsoft Entra IDでのユーザー管理方法

ユーザー・グループの管理

ユーザーやグループの管理は、Azureポータルにて容易に実施できます。Azure Portalにログインの上、Microsoft Entra IDの管理ページからユーザーやグループの作成・変更を実施します。

Microsoft Entra IDでは、社内外のユーザー間での共同作業に使用する「Microsoft 365グループ」や、複数のユーザーに一斉にメールを配信することができる「配布グループ」、SharePointサイトなどのリソースへのアクセス管理を行う「セキュリティグループ」などを作成することができます。

また、オンプレADで作成したユーザーやグループの情報は、前述したMicrosoft Entra Connectを利用することでMicrosoft Entra IDへ同期させることも可能です。

認証基盤の構成オプション

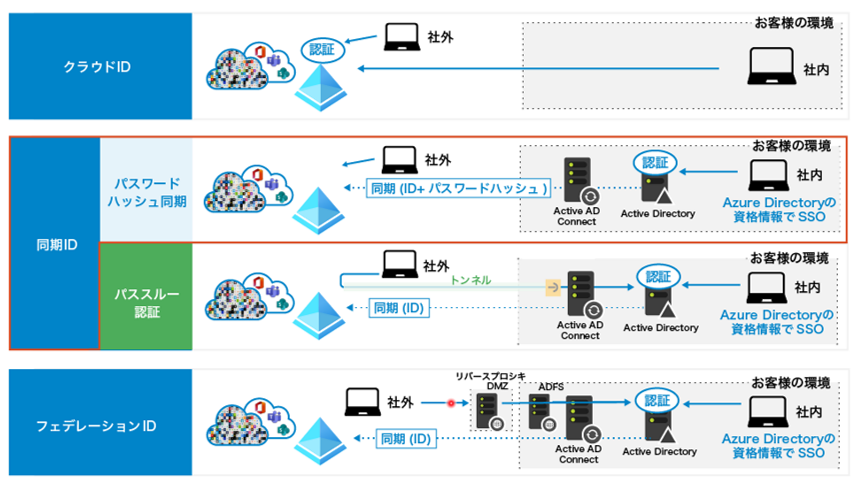

Microsoft Entra IDにおけるユーザー認証の構成方法には以下の4つの方法が考えられます。

①クラウドID

完全にAzure IDに一元化する構成。ゼロトラストを実現するのには理想的だが、既存オンプレADが存在する場合はすぐには実現しにくい。

②同期ID(パスワードハッシュ同期)

Microsoft Entra ConnectによりオンプレADとMicrosoft Entra IDを連携させつつ、パスワードハッシュ同期によりMicrosoft Entra ID側での認証も実現する。

③同期ID(パススルー認証)

オンプレ側にパススルーエージェントを設定することで、Microsoft Entra ID側の認証もオンプレADで実施する。

④フェデレーションID

オンプレAD側にADFSを設置して認証する構成。リバースプロキシなどオンプレ側に多数のサーバーが必要となる。

自社にオンプレADがあり、多くのPCを管理している場合は、可用性やシンプルさの面から、②の「同期ID(パスワードハッシュ同期)」がおすすめです。

4.Microsoft Entra IDでのデバイス管理方法

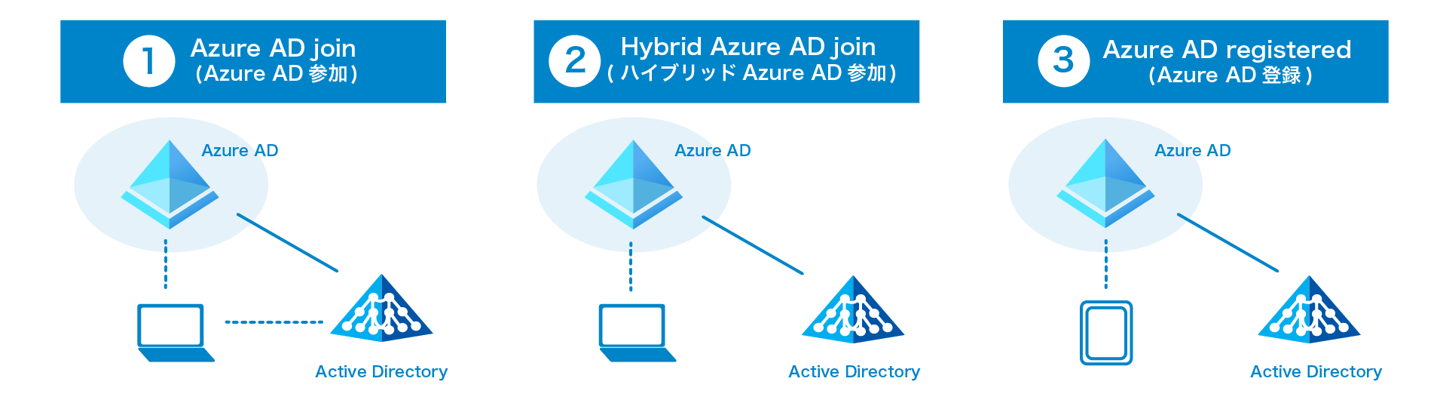

Microsoft Entra IDでのデバイス管理には3つの方法が存在します。以下では、それぞれの方法について紹介します。

①Microsoft Entra Join(Microsoft Entra 参加) ※旧称 Azure AD join(Azure AD参加)

Microsoft Entra Join(Microsoft Entra 参加)は、デバイスをクラウドのみで管理する方法です。

Microsoft Entra Join(Microsoft Entra 参加)ではデバイスの情報はMicrosoft Entra IDに保持され、PCへのログオンはMicrosoft Entra IDのIDで行います。既にオンプレADに参加しているデバイスは、さらにMicrosoft Entra Join(Microsoft Entra 参加)することはできません。よって、オンプレAD環境を持たない組織、もしくはオンプレAD環境からクラウドへの完全移行を進めている組織での利用が想定されます。

なお、Microsoft Entra JoinはWindows 10 / 11 のみで利用可能です。

②Microsoft Entra hybrid join(Microsoft Entra ハイブリッド参加)※旧称 Hybrid Azure AD join(ハイブリットAzure AD参加)

Microsoft Entra hybrid join(Microsoft Entra ハイブリッド参加)は、既存オンプレADへのDomain Join状態を維持しつつ、Microsoft Entra IDにもデバイスを登録する方法です。

デバイスの情報はオンプレADとMicrosoft Entra IDの両者に保持され、PCのログインにおいてはオンプレADのIDを利用します。Microsoft Entra hybrid join(Microsoft Entra ハイブリッド参加)は、オンプレADを利用している組織が、Microsoft Entra IDを併用して利用する際に用いる機能です。

これにより、オンプレAD環境を維持しながら、クラウドサービスへのSSOなどMicrosoft Entra IDのメリットを享受することができます。

なお、Microsoft Entra hybrid join(Microsoft Entra ハイブリッド参加)はWindows 7 / 8.1 /10 / 11 に対応しています。

③Microsoft Entra registered(Microsoft Entra 登録) ※旧称 Azure AD registered(Azure AD登録)

Microsoft Entra registered(Microsoft Entra 登録)は、会社で管理されていないデバイスや組織外のデバイスを想定した機能であり、主にBYODを実現するために用いられます。

Microsoft Entra registeredを行うことで、組織の管理者はMDMを通じて自社のセキュリティ要件に応じた設定やセキュリティポリシーをユーザーのデバイスに適用できます。また、個人のデバイスで組織が管理するクラウドサービスにSSOでサインインできるようにもなります。

Microsoft Entra registeredは、Windows 10に加え、Android、iOS、macOSでも利用可能です。

Windowsデバイス管理の考え方

既存オンプレADを持つ企業におけるWindowsデバイス管理のベストプラクティスは、

「①まずMicrosoft Entra hybrid join」とし、「②Microsoft Entra Joinへの移行準備を進め」、「③準備ができたらMicrosoft Entra Joinに切り替える」流れとなります。

既存オンプレADのドメインに参加済みのWindowsデバイスは、Microsoft Entra Joinを選択することで、スムーズなMicrosoft Entra IDへの移行が実現できます。Microsoft Entra Joinへの移行はユーザー影響がありませんので、比較的取り組みやすいといえます。

一方で、新しいWindowsデバイスは最初からMicrosoft Entra Joinを選択することで、クラウドベースのデバイス管理へ移行していきます。Microsoft Entra Joinを採用することで、社内ネットワークへの依存度を減らすことができます。

5.セキュリティ強化方法

Microsoft Entra IDにはセキュリティを強化するための様々な機能が用意されています。

多要素認証

ID・パスワードによる認証は、パスワードの使いまわしや脆弱なパスワードの利用などを原因としたセキュリティ侵害を防ぐことが難しいといえます。ID・パスワードに加えてもう一つ認証要素を追加することで、認証を強化することができます。

Microsoft Entra IDでは、「SMS」「音声通話」「Microsoft Authenticatorアプリ」「Windows Hello for Business」などの要素により多要素認証を行うことができます。

条件付きアクセス

「どこからでも認証を行うことができる」というMicrosoft Entra IDのメリットは、裏を返すと「どこからでも攻撃者に狙われてしまう」ということでもあります。条件付きアクセスを利用することで、このようなセキュリティリスクに対処することができます。

Microsoft Entra IDでは、「ネットワークの場所」や「デバイスの状態」などに応じて、アクセスの制御を行うことができます。ユーザーが認証の要求をした際には、あらかじめ定めておいた条件により、アクセスの許可もしくはブロックを判断します。

また、サインインのリスクにより、求める認証方式を変更することもできます。例えば、比較的リスクが高いと考えられる社外からのアクセス時には多要素認証を必須とする、などといった制御も可能です。

Microsoft Entra ID Protection(旧称 Azure AD Identity Protection)

Microsoft Entra IDでは、「Microsoft Entra ID Protection」によりMicrosoft社が持つ膨大なデータとAIによってIDに関するリスクを検出・保護することができます。

Microsoft Entra ID Protectionでは、機械学習エンジンとヒューリスティックルールにより、「脆弱なアカウント」や「怪しいサインインイベント・ユーザーイベント」を検知します。そして、リスクの内容に基づいてリスクレベルを計算し、レポートとアラートの発報を行います。また、リスクレベルに応じた攻撃のブロックにより、組織のIDを自動的に保護します。

Microsoft Entra Privileged Identity Management(旧称 Azure AD Privileged Identity Management)

セキュリティリスクを下げるためには、権限付与は最低限とすることがポイントです。Microsoft Entra IDには、「Microsoft Entra Privileged Identity Management(Microsoft Entra PIM)」という特権ID管理機能が用意されています。

Microsoft Entra PIMにより、Microsoft Entra ID の管理者権限が割り当てられているユーザーの特定や、権限の利用状況、権限の一時的な割り当て、アラートなど、権限の利用を一元的に管理できます。

6.まとめ

本稿ではMicrosoft Entra IDの概要やMicrosoft Entra IDとオンプレADの違い、Microsoft Entra IDによるユーザー・デバイス管理方法などについて紹介しました。

当社では、Microsoft Entra IDの導入を検討されている方に向けて、個別相談会やAzure移行診断サービスの提供を実施しています。Azureの活用方法に悩まれている企業の方に有用な情報を提供しておりますので、ぜひ一度お問い合わせください。

また参考資料(「Microsoft Entra ID (旧称 Azure Active Directory) ご紹介資料」)もご用意しております。ぜひご活用ください!

本内容は、2022年5月13日に開催いたしました、「『はじめる』シリーズ第3弾!Active Directory からはじめるAzure移行セミナー」にて詳しく解説しております。

オンデマンド動画をご用意しておりますので、宜しければ上記資料とあわせてご覧ください。

Microsoftソリューションパートナーの双日テックイノベーションには、

Azure専任エンジニア&資格保有者が多数在籍

お問い合わせいただいた場合、原則3営業日以内にて電話もしくはメールにてご連絡いたします。

この記事を読んだ方へのオススメコンテンツはこちら

この記事を書いた人

- Azure支援デスク 管理者

- 双日テックイノベーション(旧:日商エレクトロニクス)特設サイト「Azure導入支援デスク」サイトマスターです。

この投稿者の最新の記事

- 2026年2月26日ブログAzure NetApp Files の冗長性をわかりやすく解説 〜ゾーン・リージョン障害に備えるストレージ戦略〜

- 2026年1月21日ブログAzure Bastion Developerを使って無料で安全に仮想マシンに接続

- 2026年1月6日ブログAzure FWのSKUダウングレードおよび通信影響

- 2025年12月19日ブログMicrosoft Ignite 2025 現地参加レポート Day4