テレワークの普及に伴いリモートアクセス環境の再整備を検討している方も多いのではないでしょうか。従来のVPNを使ったリモートアクセスに加え、ゼロトラストネットワークアクセス(以降、ZTNA)のサービス・製品が各ベンダーから出ています。私のところにも「Entra ID認証でリモートアクセスできる?」と、相談が入るようになりました。

MicrosoftからSecure Service Edgeソリューションの1つとしてZTNAサービスである Microsoft Entra Private Access(以下、Entra Private Access)がリリースされたこともあり、さっそくEntra Private Accessを試してみることに。「ゼロトラストのセキュリティ適用なんて設定が難しいのでは?」「大がかりな装置を購入するとなるとすぐには対応できないな」「VPNでよくない?」といった不安や懸念の声もあるかと思います。Entra Private Accessは、そんな声を払しょくするサービスなのでしょうか。この記事ではEntra Private Accessについて見ていきます。

こんな方におすすめ

・リモートアクセスにおけるVPNの運用を見直したい

・リモートアクセスにゼロトラストセキュリティを適用したい

・ID認証にEntra IDを活用したい

・すぐにリモートアクセス環境を用意したい

目次

1.従来のリモートアクセスと課題

2.Entra Private Accessとは?

3.Entra Application Proxyとの違いは?

4.Entra Private Accessに必要な要件

5.Entra Private Accessの環境を構築してみよう

6.オンプレミスの社内リソースにアクセスしてみよう

7.まとめ

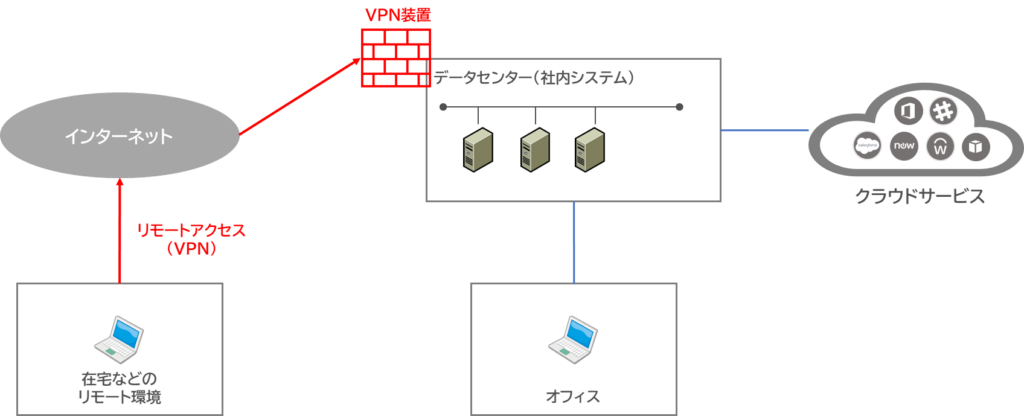

1.従来のリモートアクセスと課題

Microsoft AzureなどのパブリッククラウドをITインフラで利用するケースが多くなっていますが、オンプレミス(社内)環境とのハイブリッド構成で運用している場合は、引き続きリモートから社内リソースへのアクセスが必要になります。リモートから社内のリソースへアクセスする際、VPN装置を経由してアクセスすることが多いのではないでしょうか。

しかしながら、リモートアクセスの手段として親しまれてきたVPNも課題が顕著化してきました。

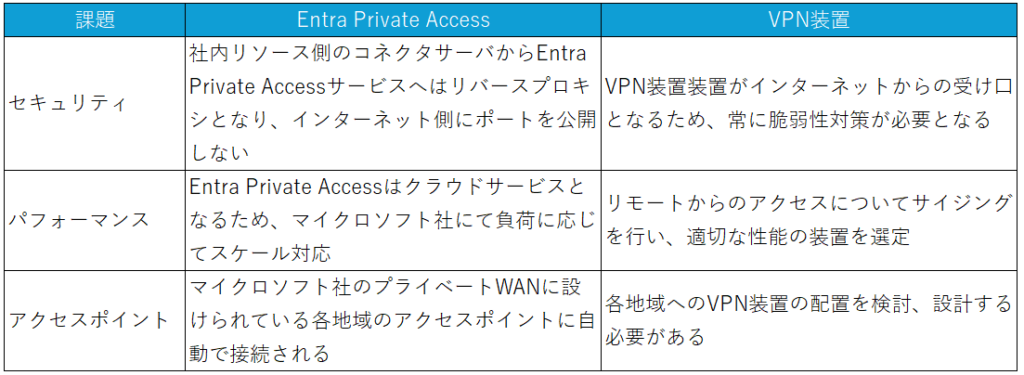

1-1.セキュリティ

昨今、VPNの脆弱性を突いたランサムウェア攻撃による被害が増えています。インターネットからの受け口となる装置であるため、脆弱性を突かれて侵入を許すと社内リソース全体が脅威にさらされることになります。各ベンダーから公開される脆弱性情報を基に、常にメンテナンスしていくことが重要となります。

1-2.パフォーマンス

コロナ禍以降、一気に在宅・テレワークが普及しましたが、多くの社員が社内リソースにアクセスすることが原因でVPN装置の性能を超えてしまい、ユーザーエクスペリエンスの低下を招く事態が発生しています。リモートからのアクセスについてサイジングを行い、適切な性能の装置を選定する必要があります。

1-3.アクセスポイント

グローバルで社内リソースが分散している環境では、VPN装置が地域で分散されていないと、接続する地域によってVPN装置までの距離が遠くなり通信遅延などの影響が出てしまいます。

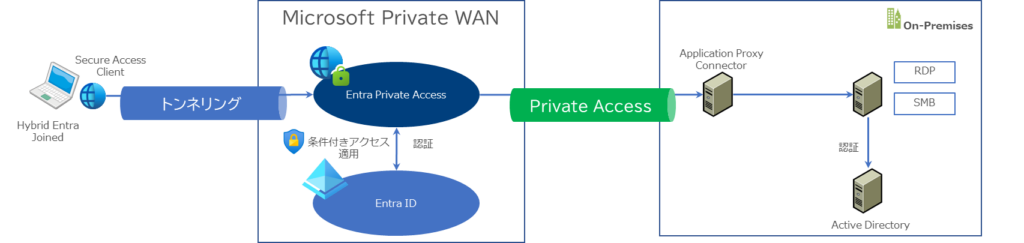

2.Entra Private Accessとは?

Entra Private Accessは、ユーザーがどこからでも様々なデバイスを使って安全に社内リソースにアクセスするための、IDを中心としたZTNAサービスです。クラウド型のサービスのため専用の装置(※社内にコネクタサーバは必要)を必要とせず、ライセンスを購入して必要な設定を行うだけで、ゼロトラストの原則に則ったセキュアなリモートアクセス環境を利用することができます。

ID認証はEntra IDで行い、Entra IDの条件付きアクセスを使って社内リソースへのアクセス条件をユーザー/デバイス/場所やその状態に基づいて細かく設定することが可能です。

Entra Private Accessを使うことで、VPNでの課題も解決することができそうです。

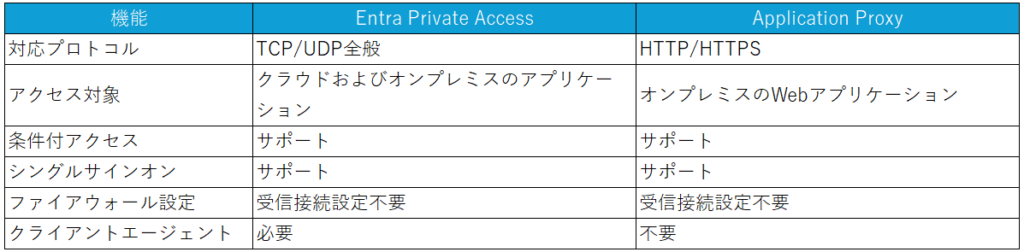

3.Entra Application Proxyとの違いは?

Microsoftでは、Entra Application Proxy(以下、Application Proxy)という同じようなサービスが既にあります。Application Proxyは、オンプレミス環境のWebアプリケーションに対してアクセスを提供しますが、Entra Private Accessは、TCP/UDPを使用するあらゆるポートやプロトコルに対してアクセスを提供しており、Application Proxyの拡張サービスと見ることができます。

4.Entra Private Accessに必要な要件

Entra Private Accessは、Microsoft Security Service EdgeソリューションとしてMicrosoft Entra Internet Accessと合わせてリリースされており、Microsoft Entra Suiteのライセンスに含まれています。ライセンス以外にも、オンプレミス環境にEntra Private Accessと接続するためのコネクタサーバ、接続するクライアント端末はEntra JoinedもしくはHybrid Entra Joinedの構成が必要となります。以下、要件を確認していきます。

4-1.ライセンス

次のライセンスがそれぞれ利用ユーザー分必要です。

-

- Microsoft Entra ID P1以上

- Microsoft Entra Suite もしくは、Microsoft Entra Private Access単体ライセンス

Microsoft Entra ID P1以上のライセンスを所持した上で、Entra SuiteもしくはEntra Private Access単体ライセンスを購入する必要がありますので注意が必要です。Entra Private Accessのゼロトラストは、条件付きアクセスを前提としているからですね。

ライセンス詳細は、以下、Microsoftのライセンスページをご参照ください。

Microsoft Entra のプランと価格 | Microsoft Security

4-2.リソース(サービス側)

●Microsoft Entraテナント

ロール(各種設定に必要な権限)

・グローバルセキュアアクセス管理者・アプリケーション管理者以上の権限

●Application Proxy Connector用サーバ

・Windows Server 2012 R2以降のサーバ

・Application Proxy Connectorインストール

・サーバからインターネットへHTTPSアウトバンド通信が可能であること

4-3.リソース(クライアント側)

●Windows10/11のクライアント

・Entra JoinedもしくはEntra Hybrid Entra Joinedの状態

・Secure Access Clientインストール

5.Entra Private Accessの環境を構築してみよう

Entra Private Accessの概要や要件についてお話してきました。ここからは、実際にどのような手順で利用できるのか確認していきます。今回は以下のような環境を用意します。

前提

・Entra ID Connectによって、オンプレミスのActive DirectoryとEntra ID間で同期済み

・クライアント端末はHybrid Entra Joinedの状態

・接続先のサーバはドメイン参加

5-1.Global Secure Accessの有効化(初回のみ)

Entra管理センターにグローバルセキュアアクセス管理者もしくはアプリケーション管理者ロールでログインします。「セキュリティで保護されたグローバルアクセス」からグローバルセキュアアクセスをアクティブ化します。

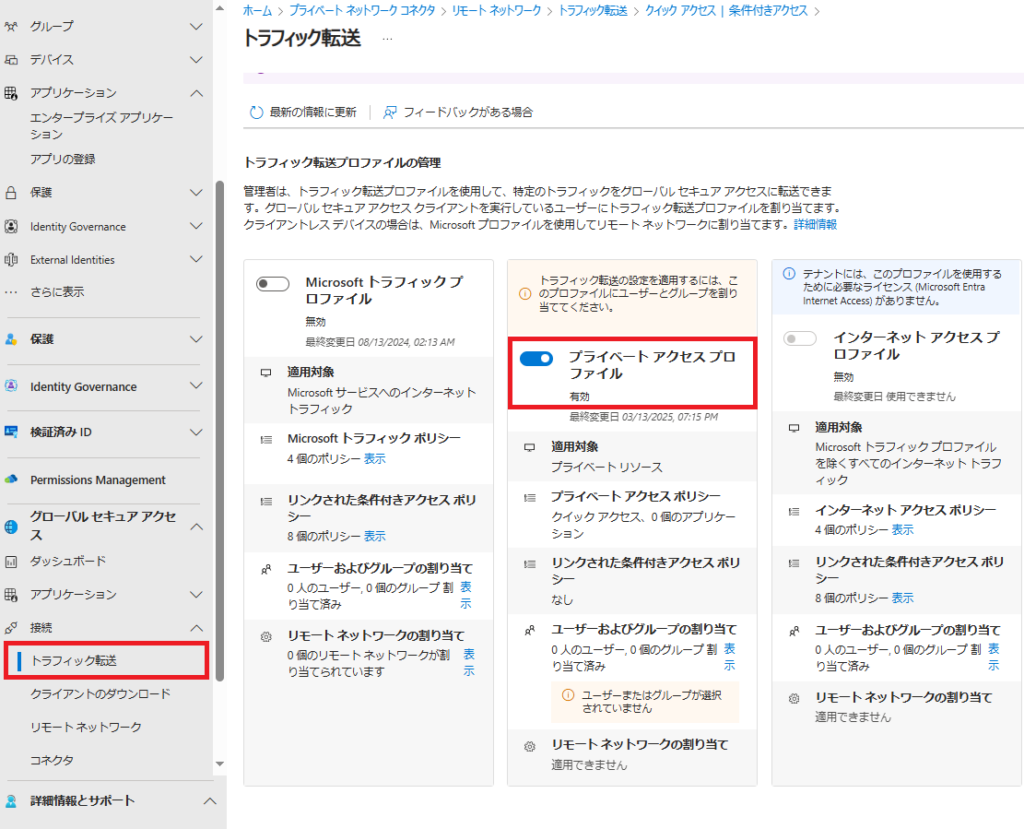

5-2.トラフィック転送プロファイルの有効化

Entra管理センターの[グローバルセキュアアクセス]>[接続]>[トラフィック転送]を選択。[プライベートアクセスプロファイル]を有効にします。

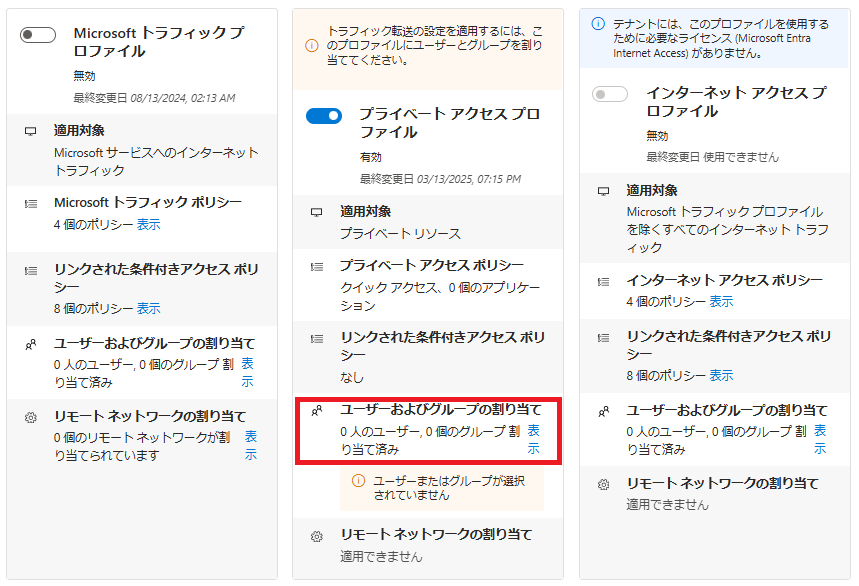

ユーザーおよびグループの割り当ての[表示]をクリックします。

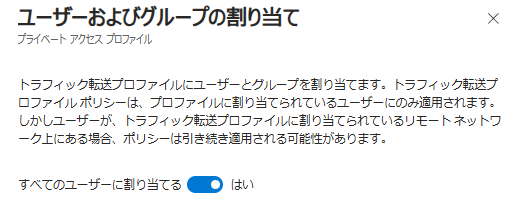

ここで適用するユーザーを割り当てます。ここでは[すべてのユーザーに割り当てる]をオンにします。

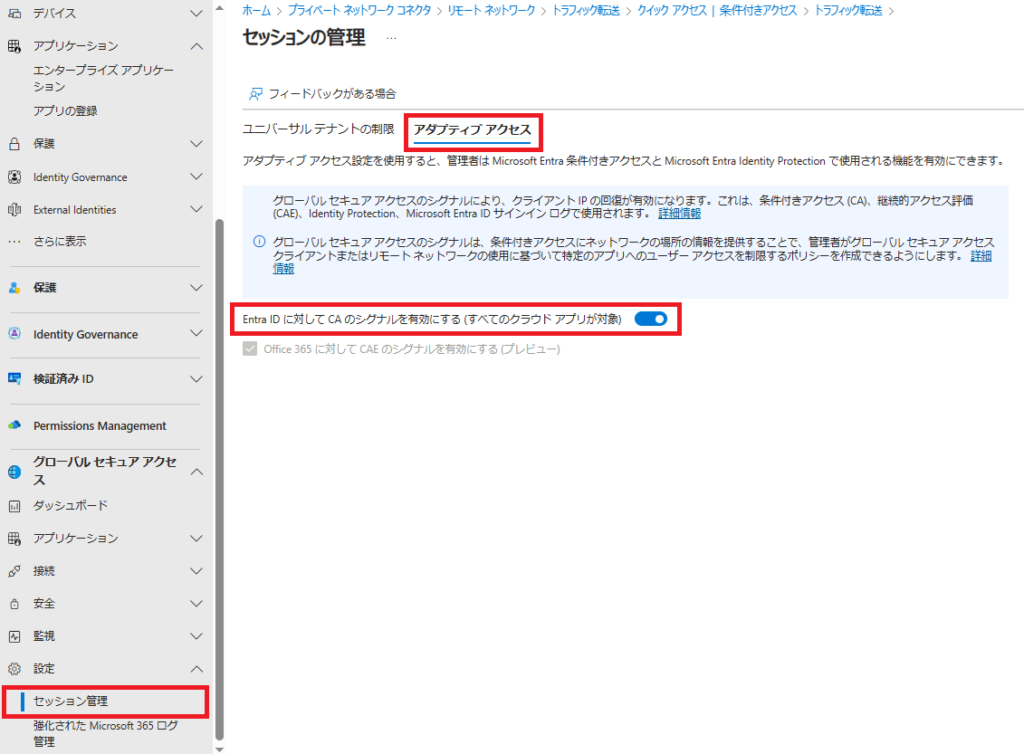

[グローバルセキュアアクセス]>[設定]>[セッション管理]>[アダプティブアクセス]を選択して、[Entra IDに対してCAのシグナルを有効にする(すべてのクラウドアプリが対象)]をオンにします。これによりEntra IDの条件付きアクセスの機能が利用できるようになります。

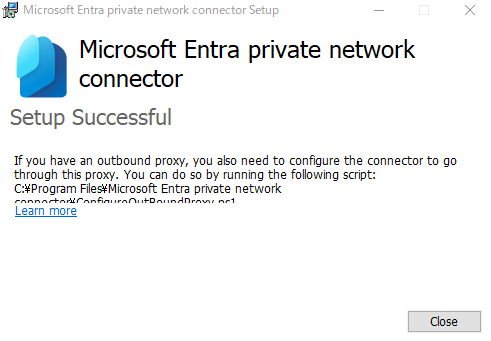

5-3.Application Proxy Connectorサーバの構成

コネクタサーバを設定するWindows Serverで下記の設定を行います。コネクタサーバは冗長構成にすることを推奨しますが、今回は1台で構成します。

・ブラウザからEntra管理センターへログイン

・[グローバルセキュアアクセス]>[接続]>[コネクタ]を選択

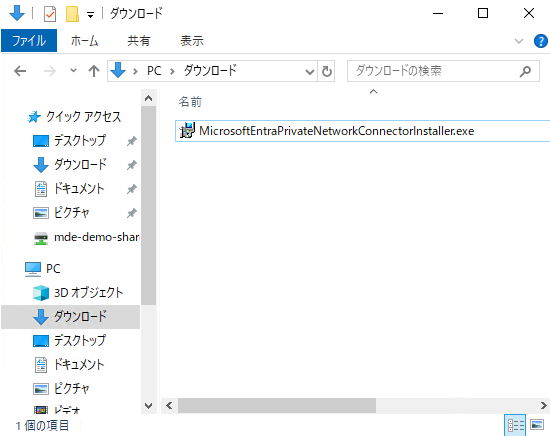

・[コネクタサービスのダウンロード]をクリックし、コネクタをダウンロード

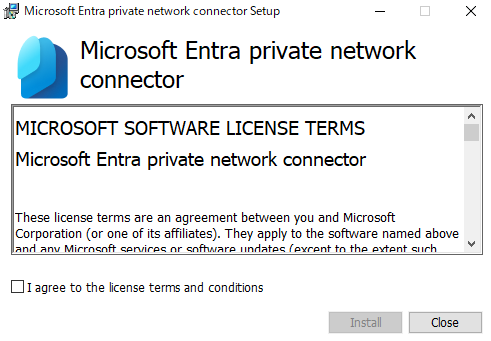

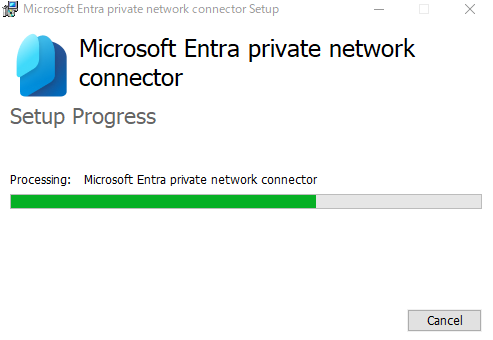

ダウンロードしたインストーラーを実行してコネクタをインストールします。

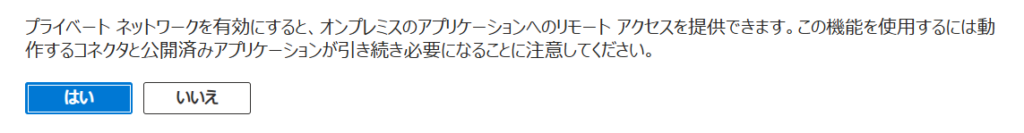

インストールが完了したらEntra管理センターに戻り、[グローバルセキュアアクセス]>[接続]>[コネクタ]を選択。コネクタサーバがアクティブになっていることを確認します。コネクタサーバがアクティブになっていたら、 [プライベートネットワークコネクタを有効にする]をクリックしてコネクタサーバを有効にします。

5-4.クイックアクセスの構成

リモートから接続するアプリケーションの情報を登録します。

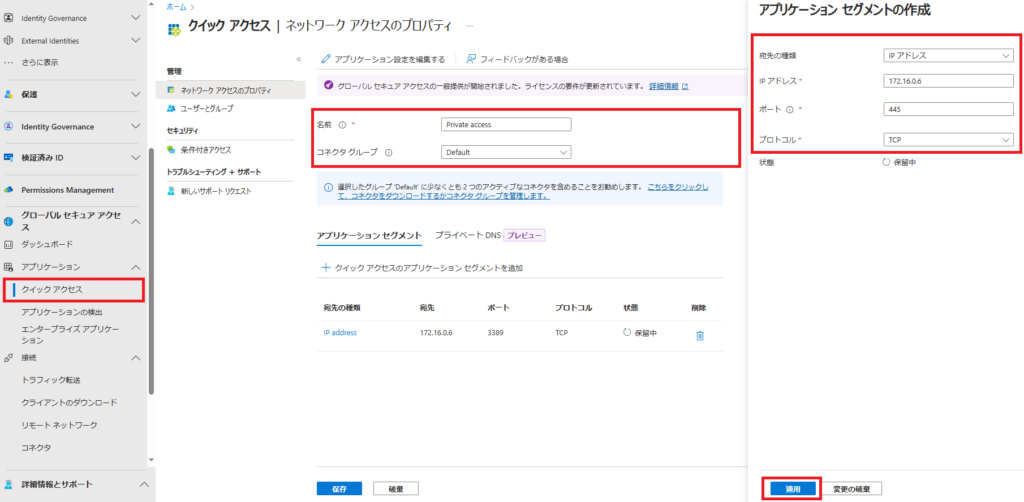

Entra管理センターから[グローバルセキュアアクセス]>[アプリケーション]>[クイックアクセス]を選択します。

アクセス用の名前とコネクタグループを入力します。今回、名前は[Private access]、コネクタグループは[Default]を選択します。

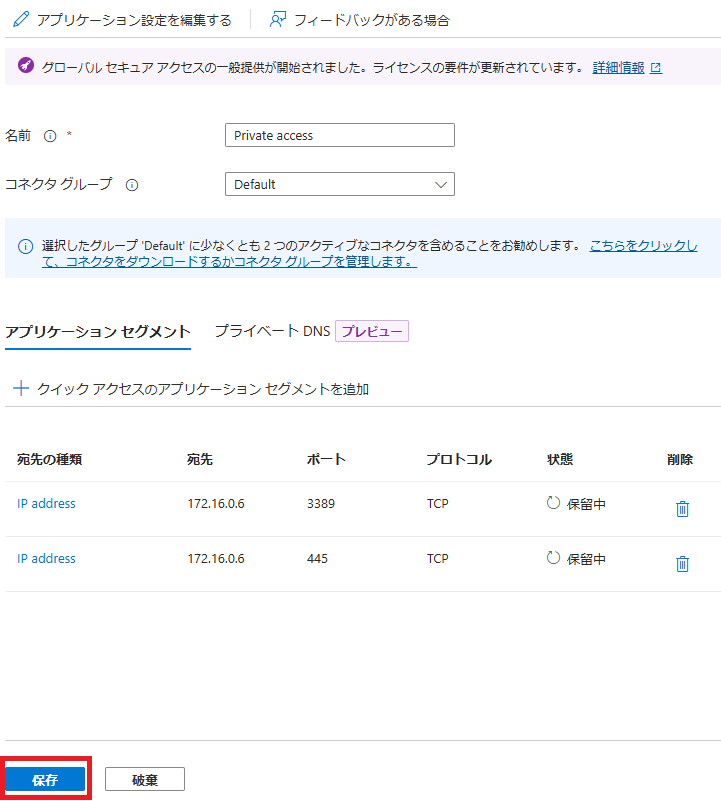

[クイックアクセスのアプリケーションセグメントを追加]をクリックし、宛先の種類やポートを入力して[適用]をクリックします。今回は、[RDP]と[SMB]接続用のIPとポートをそれぞれ登録します。

[保存]をクリックして、状態が[成功]になっていることを確認します。

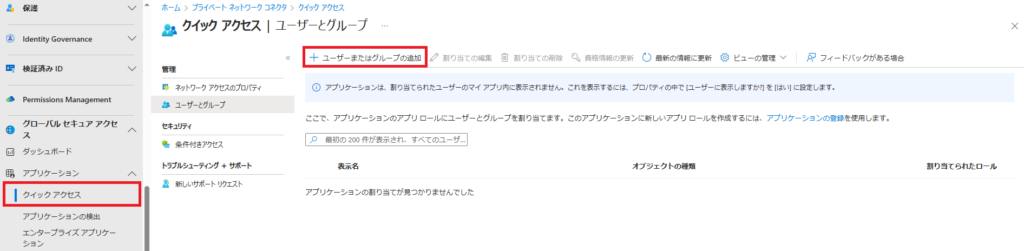

アプリケーションにアクセス許可するユーザーを登録します。[グローバルセキュアアクセス]>[アプリケーション]>[クイックアクセス]>[ユーザーとグループ]を選択します。[ユーザーまたはグループの追加]をクリックします。

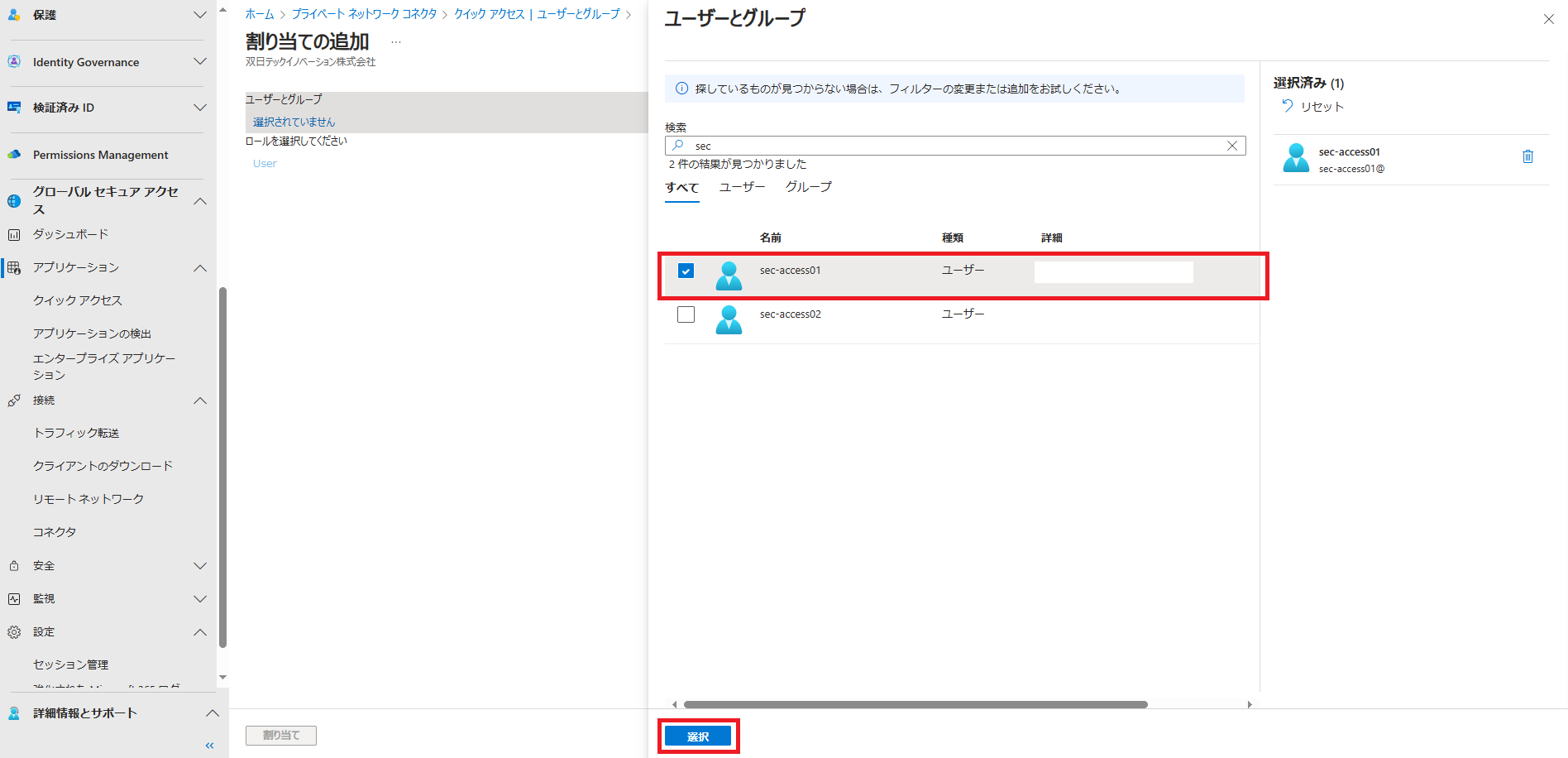

アプリケーションへのアクセスを許可するユーザーを選択して[選択]をクリックします。

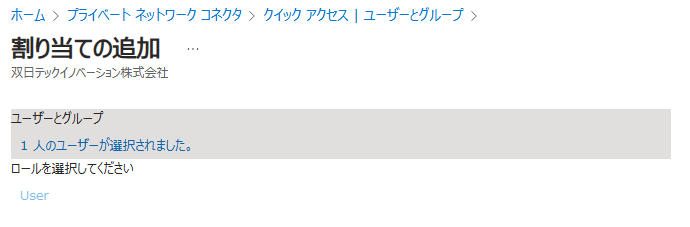

最後に[割り当て]をクリックします。

図17-1

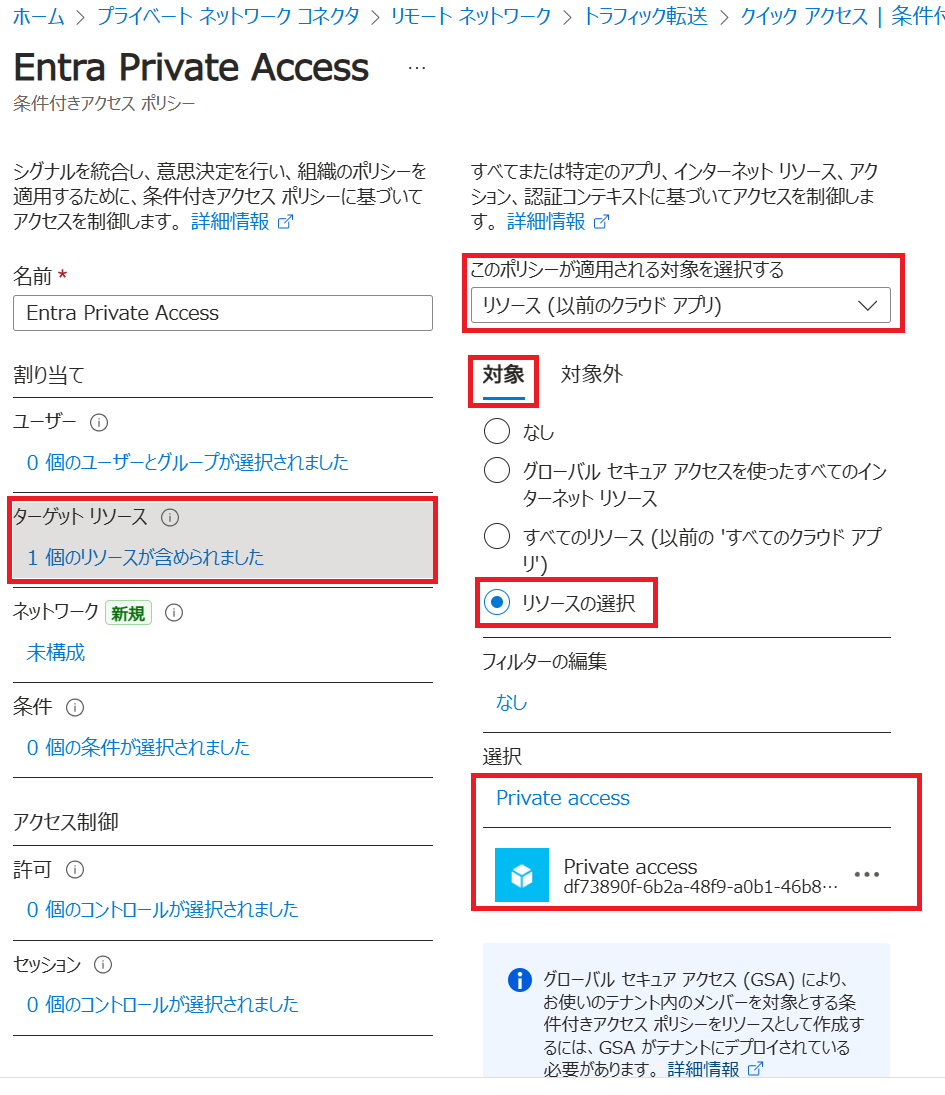

5-5.条件付きアクセスの設定

条件付アクセスの設定をします。今回は割り当てられたユーザーがHybrid Entra Joinedのデバイスからのみクイックアクセスのリソースへアクセスを許可するように設定してみます。

Entra管理センターから[グローバルセキュアアクセス]>[アプリケーション]>[クイックアクセス]>[条件付きアクセス]を選択。[新しいポリシー]をクリックします。

クイックアクセスを許可するユーザーを割り当てます。今回はすべてのユーザーを拒否にして、許可するユーザーを除外として登録します。

ターゲットリソースとして、作成したクイックアクセスを選択します。

アクセス制御で、[アクセスのブロック]を選択します。これで除外したユーザー以外はクイックアクセスリソースへのアクセスを拒否されるようになります。最後に[作成]をクリックして条件付きアクセスポリシーの作成を完了します。

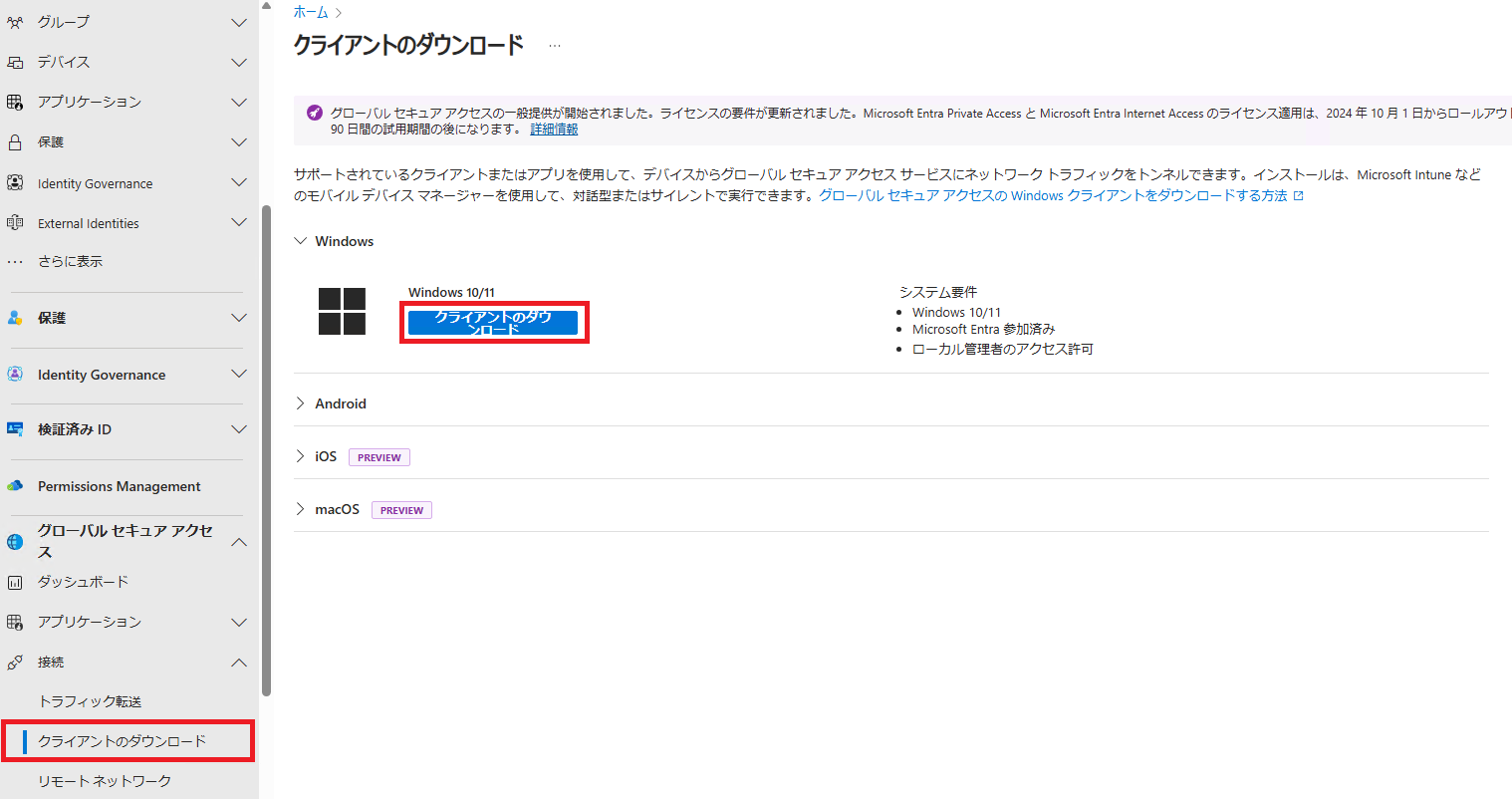

5-6.Global Secure Access Clientのインストール

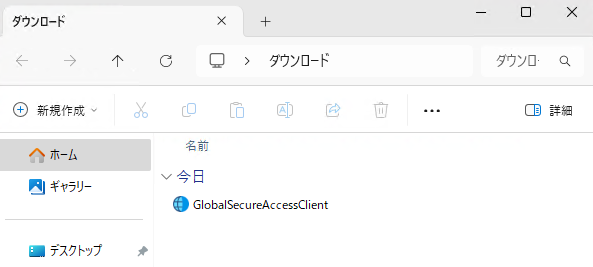

リモートからアクセスするデバイスにGlobal Secure Access Clientをインストールします。Entra管理センターから[グローバルセキュアアクセス]>[接続]>[クライアントダウンロード]を選択します。[クライアントのダウンロード]をクリックしてインストーラーをダウンロードします。

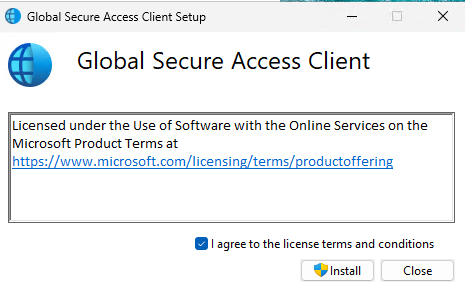

ダウンロードしたインストーラーを実行してインストールします。

インストール完了後、デスクトップ下のタスクバーにてGlobal Secure Access Clientが接続状態になっていることを確認します。

6.オンプレミスの社内リソースにアクセスしてみよう

環境ができましたので、実際に社内リソースにアクセスしてみます。

- クライアントからクイックアクセスで定義したリソース(RDP/SMB)へアクセス

- オンプレミスのサーバへRDP接続を確認

- オンプレミスのサーバで公開しているファイル共有へSMB接続を確認

6-1.Global Secure Access Clientの有効化確認

※有効になっていると社内からの接続もマイクロソフトグローバルWAN経由になります

接続デバイスのタスクバーにあるGlobal Secure Access Clientアイコンを右クリックして、[Advanced diagnostics]をクリックします。

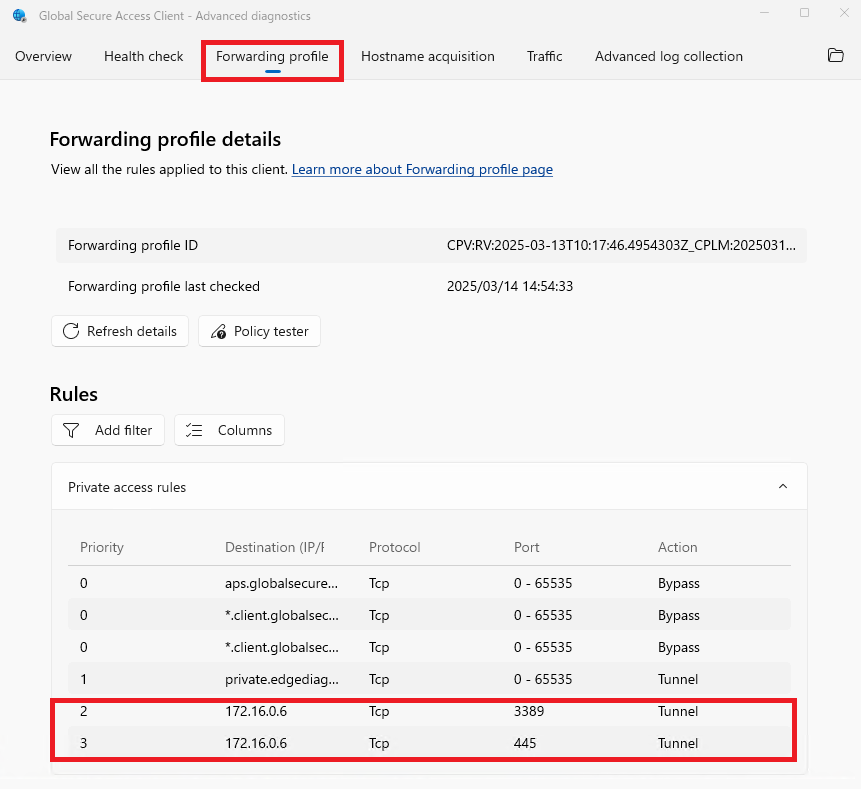

[Advanced diagnostics]が開いたら[Forwarding profile]タブを選択します。設定した接続先のルールが適用されていることを確認します。

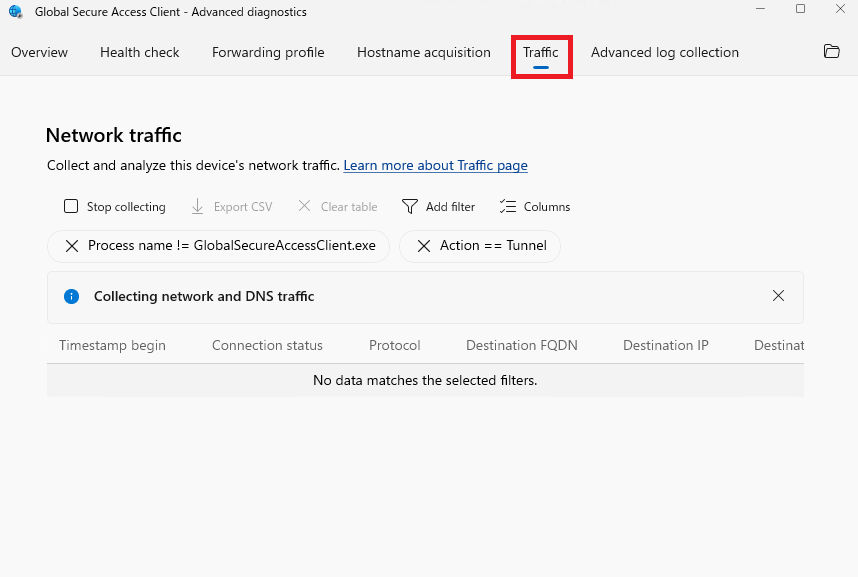

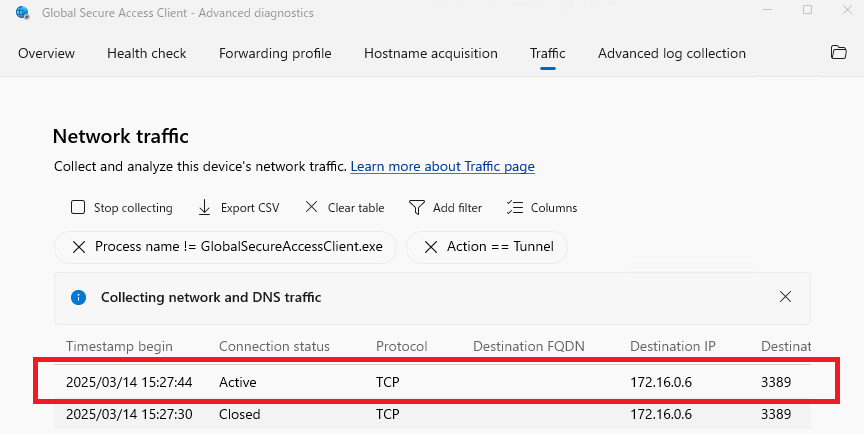

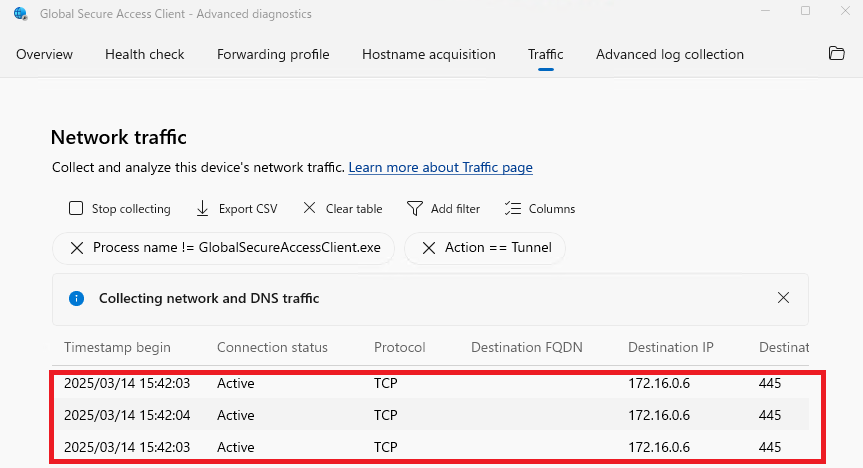

接続状況を確認するために、トラフィックログを記録するようにします。[Traffic]タブを選択して、[Start collecting]をクリックしてログ収集を開始します。

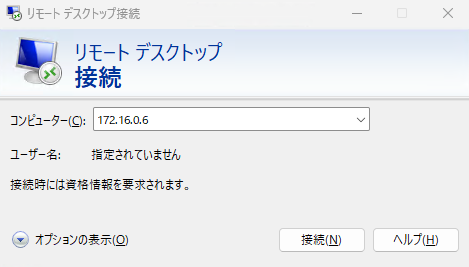

6-2.RDP接続

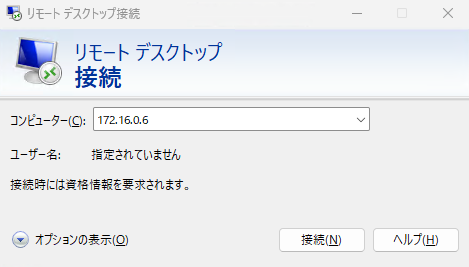

リモートデバイスからRDPでオンプレのサーバに接続してみます。リモートデバイスでRDPクライアントを起動して接続します。

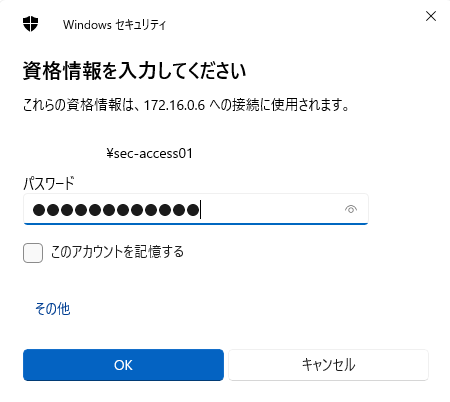

Windowsの資格情報をもとめられますので、パスワードを入力します。

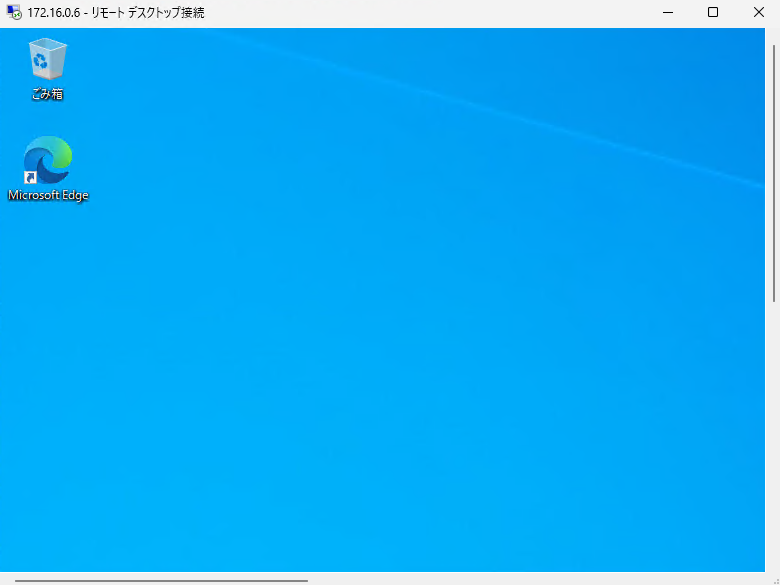

リモートデスクトップが開きました。トラフィックログでもConnectionがActiveになっていることが確認できます。

6-3.SMB接続

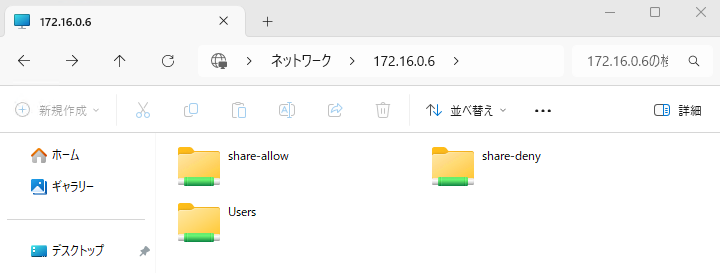

続いてサーバ上のファイル共有にアクセスしてみます。サーバにSMBでアクセスすると無事、共有フォルダが表示されました。

[share-allow]フォルダ:共有アクセス権を持っています

[share-deny]フォルダ:共有アクセス権を持っていません

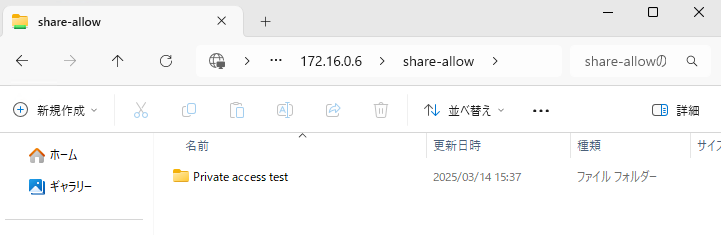

[share-allow]フォルダにアクセスしてみます。問題なくフォルダにアクセスできました。

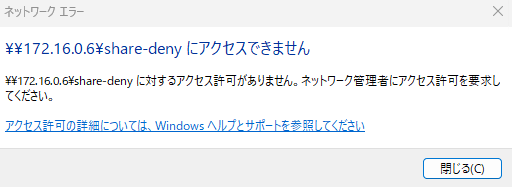

[share-deny]フォルダにアクセスするとアクセス権限がないため拒否されます。ADのアクセス権限も問題なく有効になっています。

トラフィックログでも445ポートへのアクセスが成功しているのが確認できます。

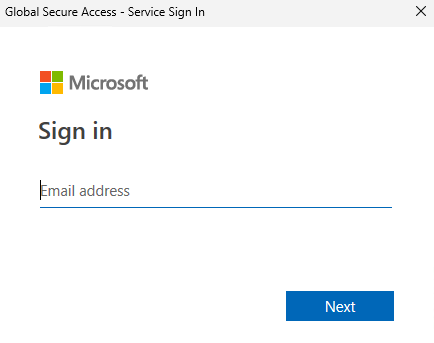

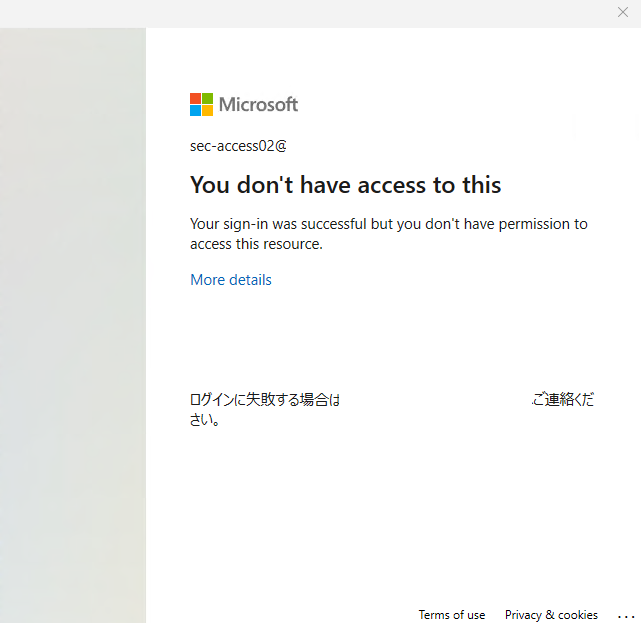

6-4.条件付きアクセスで許可されていないユーザーでアクセス

条件付きアクセスでクイックアクセスリソースへのアクセスが許可されていないユーザーからリモートデスクトップ接続を行います。

Entra IDの認証を求められましたのでサインイン処理します。

リソースへのアクセス権限がないためアクセスが拒否されました。

7.まとめ

VPN装置などの専用機器を必要とせず、Entra ID P1とEntra Private Accessのライセンスだけでリモートアクセス環境を簡単に用意することができました。Entra IDの条件付きアクセスとあわせることでセキュアなアクセスが可能となります。マイクロソフトのテナントを所有していて、これからリモートアクセス環境を整備、もしくは見直しをしたいと考えているのでしたら、ぜひ、Entra Private Accessを検討してみてください。

この記事を書いた人

- Kenichiro Umeyama

- ハイブリッドクラウド/セキュリティの啓蒙活動をしています。社会人になってから名古屋→東京→名古屋→東京→名古屋と拠点を転々としている今どき珍しい転勤族です。今の願いはドラゴンズの4年連続最下位回避と14年ぶりのリーグ制覇。