Microsoft Sentinel(旧Azure Sentinel) でログ収集・分析基盤を構築してみた② ~クエリによる脅威検知~

はじめに

日商エレクトロニクスのAzure セキュリティ担当エンジニアの髙橋です。

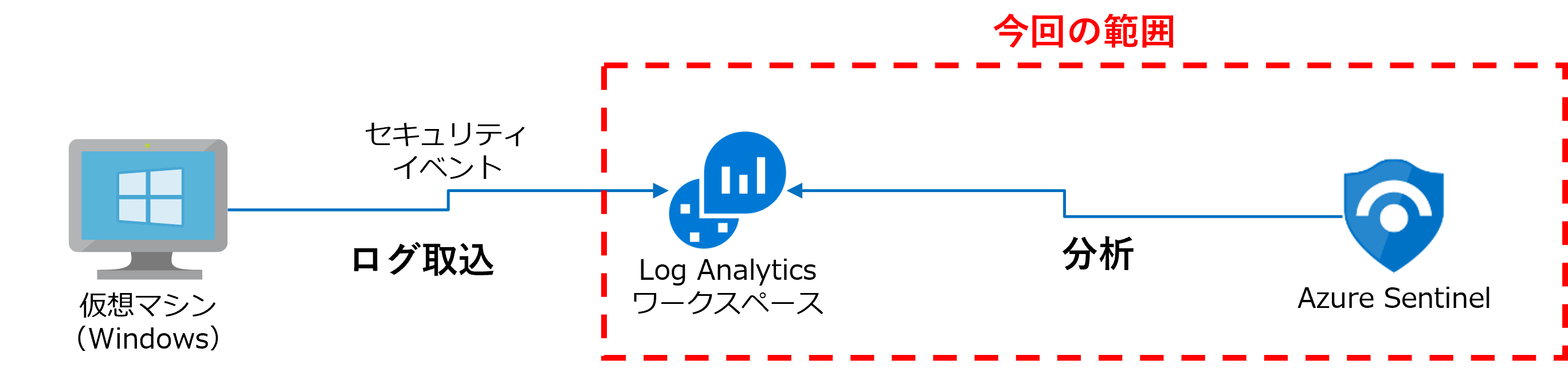

今回は、前回のログ収集編>>に続き分析ルール設定編になります。

前回の記事は以下をご覧ください。

Microsoft Sentinel でログ収集・分析基盤を構築してみた① ~Windows セキュリティイベントの収集~

今回のゴール

前回、Windows仮想マシンから収集したセキュリティイベントに対して、ログを分析するためのルールを設定し、アラートを発報させます。

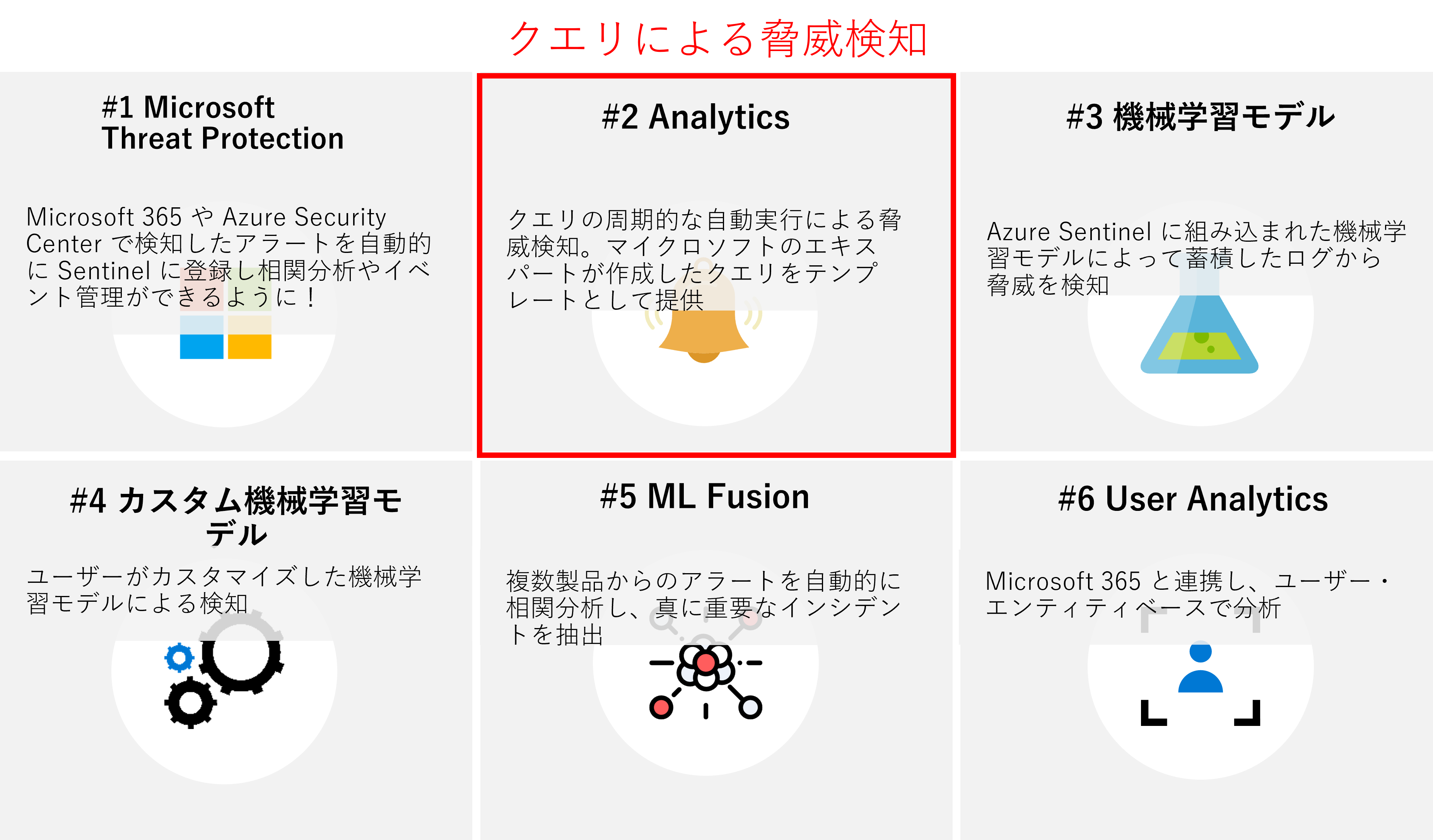

Microsoft Sentinel では大きく分けて6つの脅威検知が可能です。

- Microsoft Threat Protection…Microsoft 365 や Azure Security Center で検知したアラートを自動的に Microsoft Sentinel に登録し相関分析やイベント管理が可能。

- Analytics…クエリの周期的な自動実行による脅威検知。マイクロソフトのエキスパートが作成したクエリがテンプレートとして提供されています。

- 機械学習モデル…Microsoft Sentinel に組み込まれた機械学習モデルによって蓄積したログから脅威を検知。

- カスタム機械学習モデル…ユーザーがカスタマイズした機械学習モデルによる検知。

- ML Fusion…複数製品からのアラートを自動的に相関分析し、真に重要なインシデントを抽出。

- User Analytics(UEBA)…Microsoft 365 と連携し、ユーザー・エンティティベースで分析。

今回は、クエリによる周期的な自動実行による脅威検知を設定していきます。

Microsoft Threat Protection と Microsoft Sentinel による脅威検知

![]() Microsoft Sentinel

Microsoft Sentinel

サービス概要ページはこちら

1. 事前準備

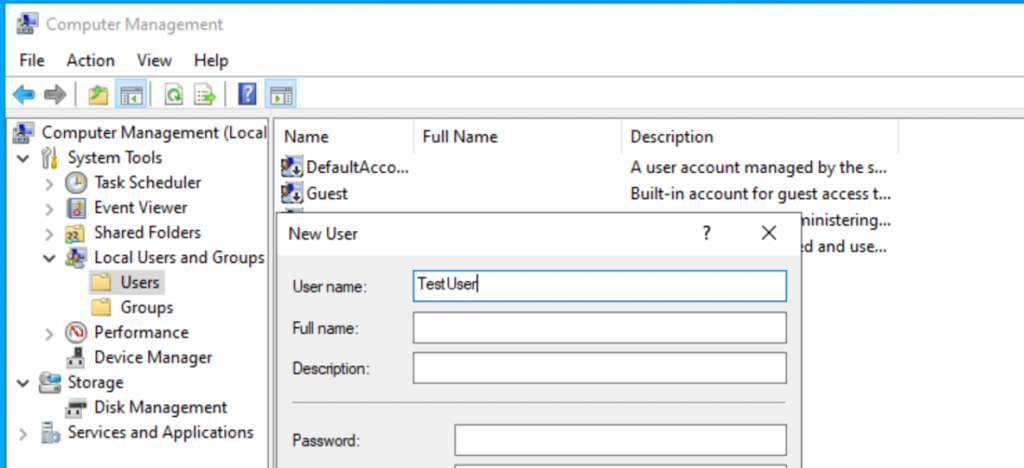

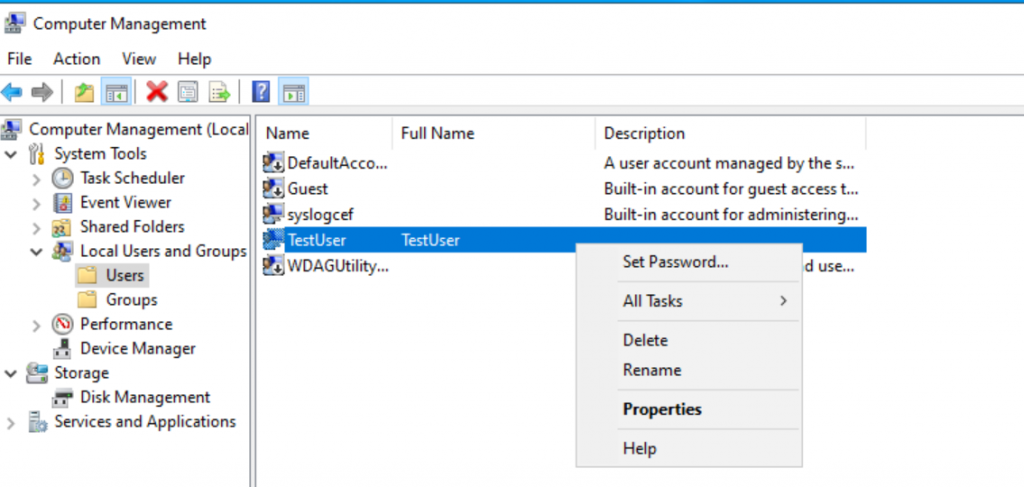

今回設定する分析ルールでアラートを試験的に発報する為、以下作業を事前に実施しセキュリティイベントを発生させます。

- セキュリティイベントのログソースとしているWindows仮想マシン上で、ユーザーの作成→削除を10分以内に実施

ユーザーの作成

ユーザーの削除

2. Analytics 分析ルールの作成

それでは早速、分析ルールを作成していきましょう。

Azure ポータルから「Microsoft Sentinel」を検索し、前回作成したワークスペースをクリックします。

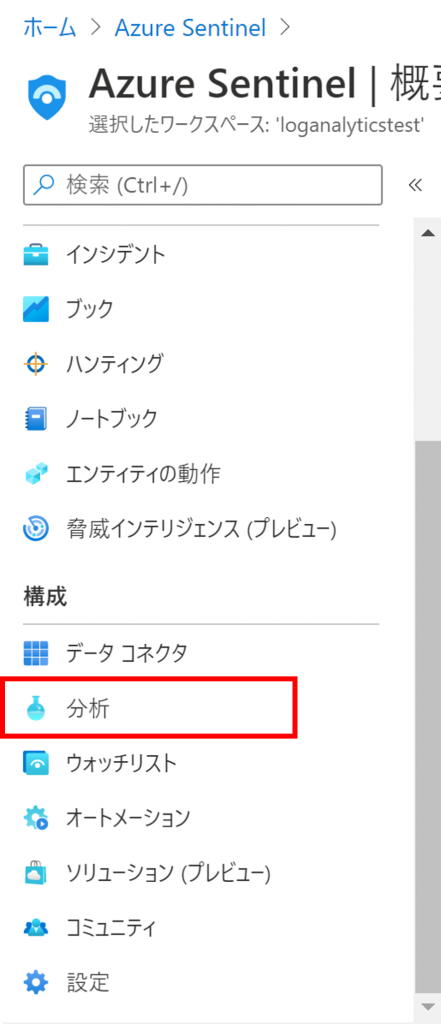

左側のメニューから[分析]をクリックします。

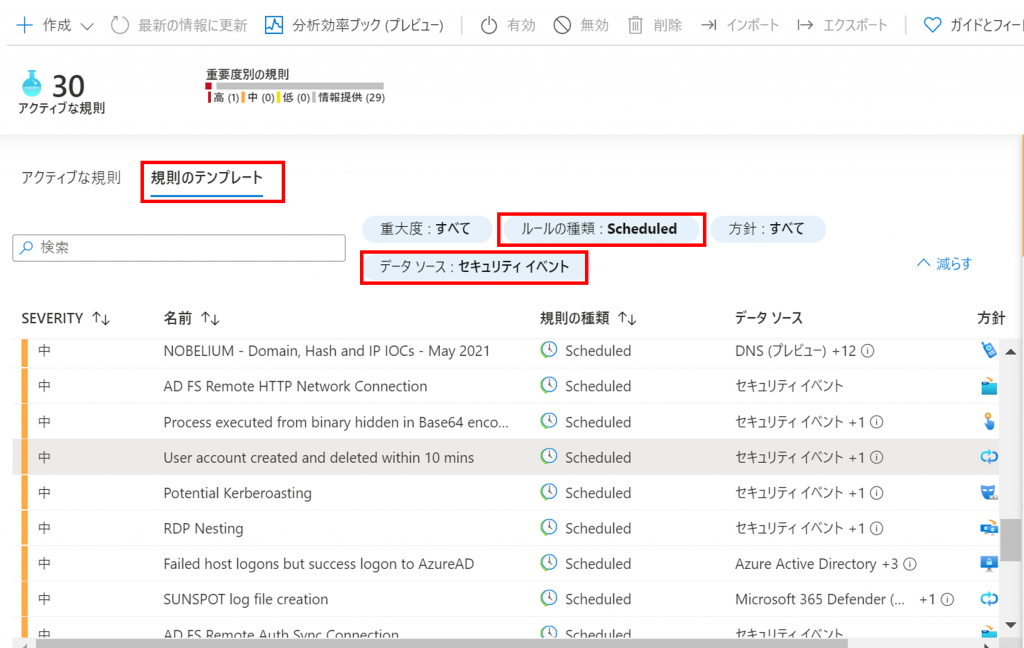

[規則のテンプレート] をクリックし、[ルールの種類]から「Scheduled」を選択します。

[データソース]をクリックし、 「セキュリティイベント」を選択します。

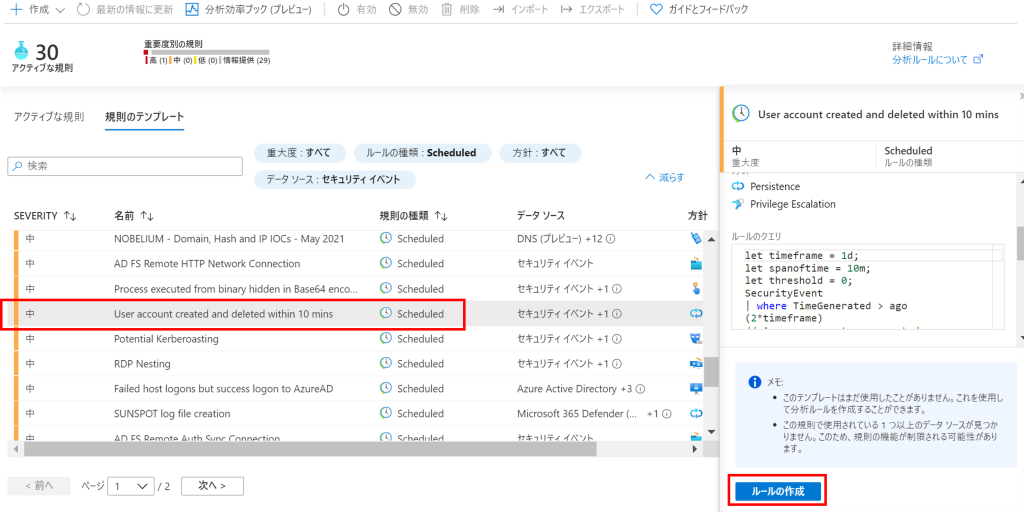

今回は、「User account created and deleted within 10 mins」という名前の分析ルールを設定していきます。

こちらの分析ルールでは、10分以内にユーザーアカウントの作成→削除イベントが検知された際にアラートを発報する内容となっています。

ルールを選択し、[ルールの作成]をクリックします。

[全般]タブにて[次:ルールのロジックを設定>]をクリックします。

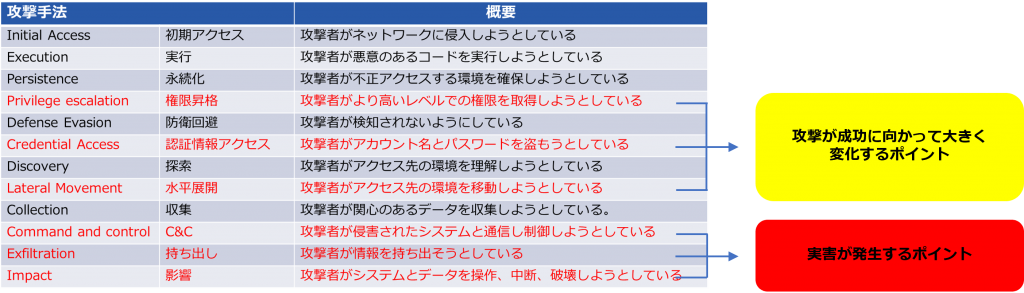

※今回のルールでは、方針として「Persistence」、「Privilefe escalation」が選択されています。

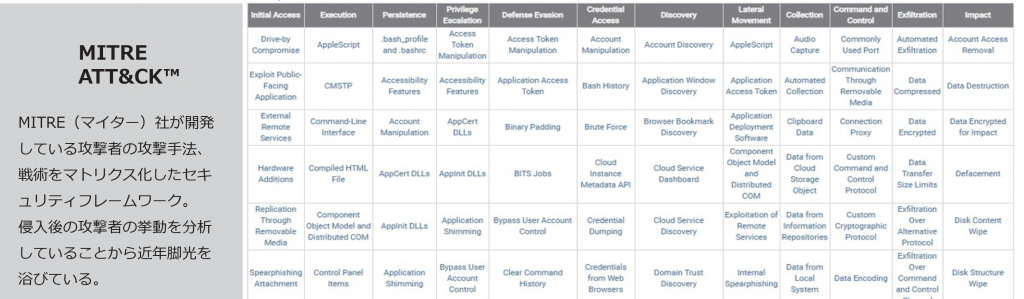

こちらは、サイバー攻撃分類フレームワークのデファクトであるMITRE ATT&CKフレームワークに基づいています。

今回のルールでは「Persistence」、「Privilefe escalation」といった方針が設定されているため、攻撃者による「不正アクセス環境の確保」、「権限取得の昇格」といった脅威の兆候を検出するためのルールとなります。

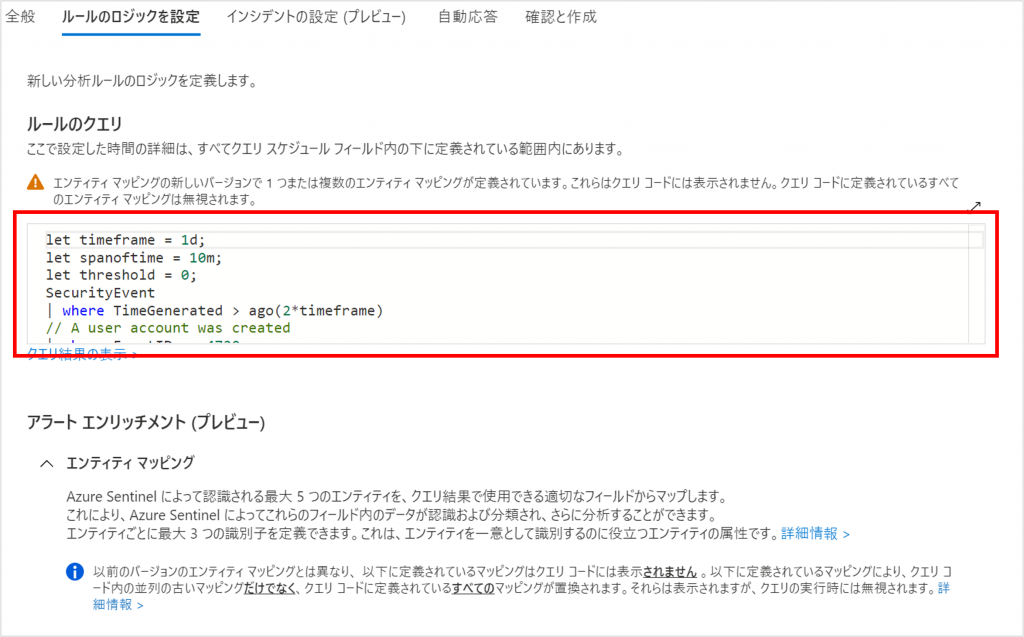

[ルールのロジックを設定]タブでは、クエリの編集や閾値、スケジュールの変更が可能です。

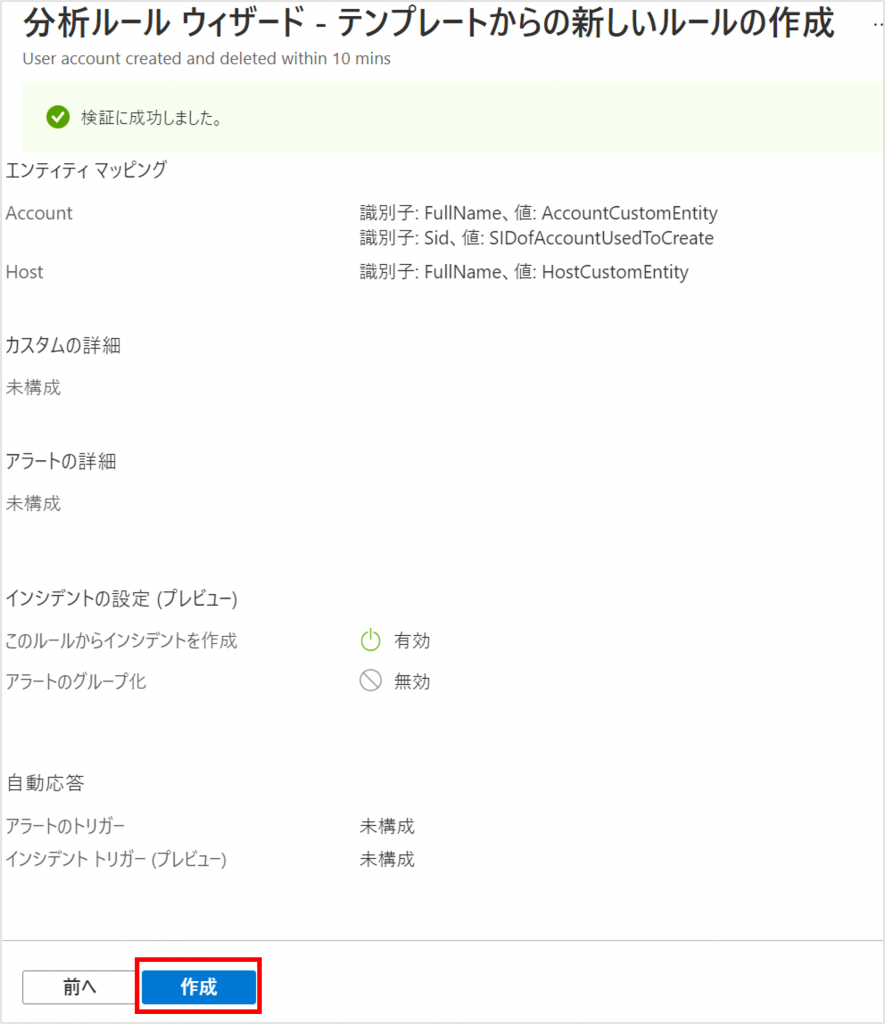

今回は、カスタマイズは行わないため、[作成と確認]タブまで進め[作成]をクリックします。

※自動応答については、次回以降で実施します。

3. アラートの確認

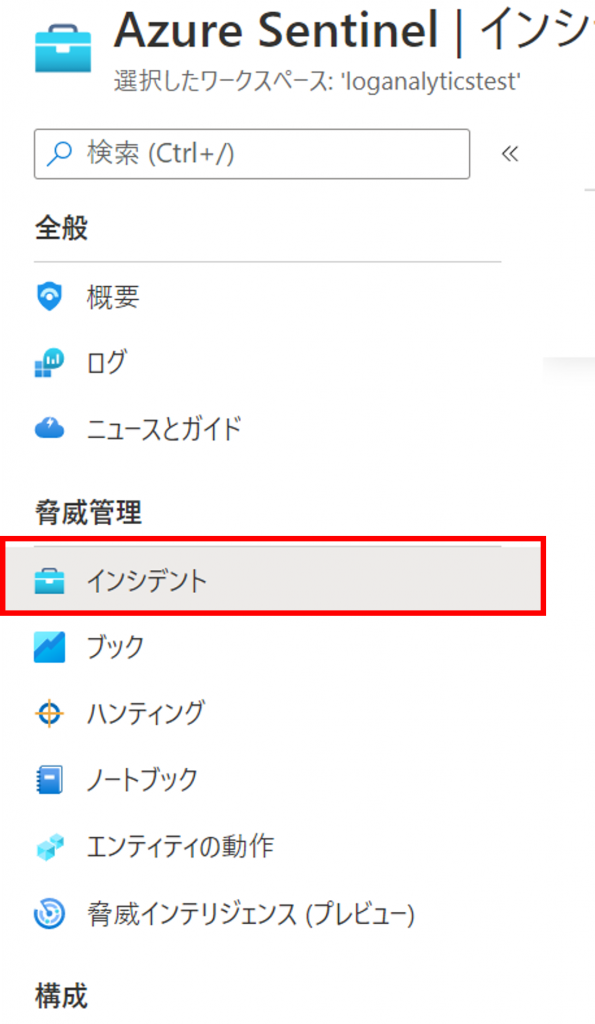

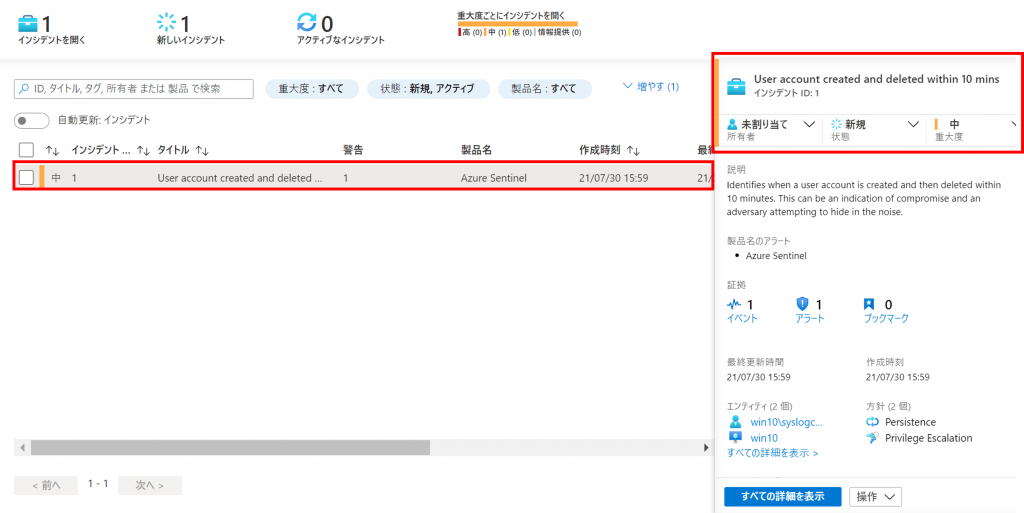

Microsoft Sentinel のメニューから[インシデント]をクリックします。

先ほど設定した分析ルールによりインシデントとして検出されていることが確認できますね。

今回設定した分析ルールは、過去2日間のデータに対して、1日ごとに分析を行うスケジュール設定となっています。過検知等ある場合、クエリの設定を見直すことも必要になってきます。

さいごに

今回は、クエリによる周期的な自動実行による脅威検知ルールを作成し、実際にアラート検出までを行いました。

Microsoft Sentinel では数多くのテンプレートが用意されており、これらの分析ルールをカスタマイズして独自のルールを作成することも可能です。

ルール作成はKQL(Kusto Query Language)と呼ばれる言語を使います。

こちらについても次回以降の記事でご紹介します。

次回は、分析ルールによって発報されたアラートに対して、調査を行っていきます。

\Microsoftが提供する次世代SIEMソリューション/

![]() Microsoft Sentinel 概要資料

Microsoft Sentinel 概要資料

無償ダウンロードはこちら

この記事を書いた人

- 髙橋 和輝

-

テクニカルマーケターとして、新技術の検証、ブログ執筆、セミナー講師を行っております!

学生時代はアプリ開発に興味がありましたが、インフラ、セキュリティ事業を経て、現在はクラウド屋さんになっております。

コロナ禍前は、月1で海外旅行にいくなどアクティブに活動していましたが、最近は家に引きこもってゲームが趣味になっています。

宜しくお願い致します!

この投稿者の最新の記事

- 2024年3月25日ブログOracle Database@Azureが東日本リージョンに展開されることが発表されました!

- 2024年3月22日ブログAzure SQL DatabaseでCopilotがプレビュー公開!

- 2024年3月18日ブログAzureリソースの誤削除を防ぐ「ロック」機能とは

- 2024年3月14日ブログCopilot for Security の一般公開日が発表