Azure Active Directory Domain Service(以下 Azure ADDS)については、前回のBlogで概要をご紹介しましたが、今回は実際のAzureの環境にてAzure ADDSを構築し、仮想マシンをドメインに参加させてみようと思います。

前回のブログ:Active DirectoryのPaaS版、Azure Active Directory Domain Servicesとは?

1.Azure ADDSによるドメイン構築

Azure上で新規で作成した仮想マシンをドメインに簡単に作成する場合、IaaS上にADを構築してドメイン参加をする方法、VPNでオンプレミスのADで認証を行う方法もありますが、今回はAzure ADDSでドメインを構築することで、どれほど手軽にドメインの構築ができるのか、検証してみます。

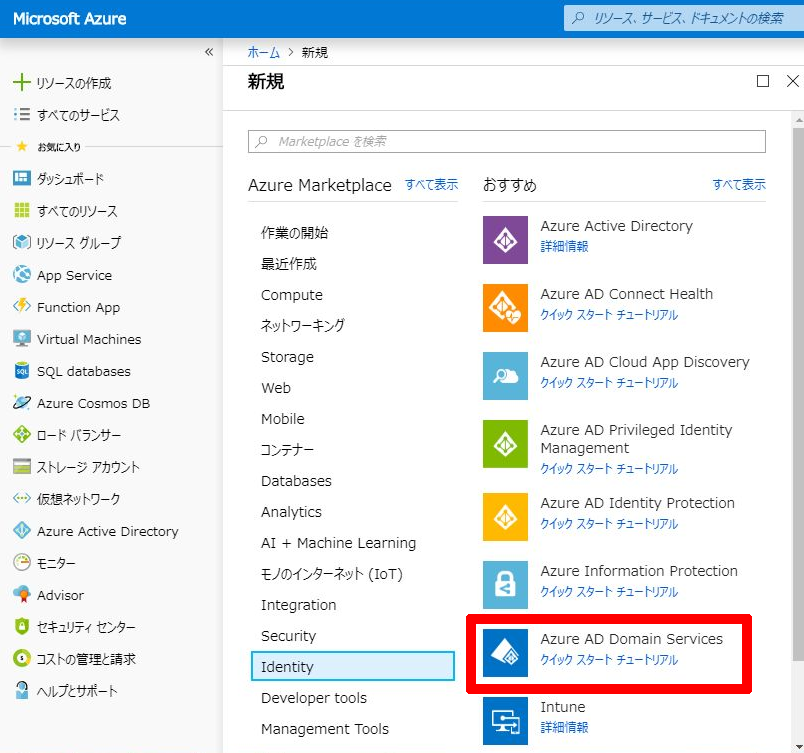

Azure ADDSを構築するには、Azureポータルよりリソースの作成 – Identity – Azure AD Domain Servicesを選択します。

Azure AD Domain Servicesのブレードが表示されます。

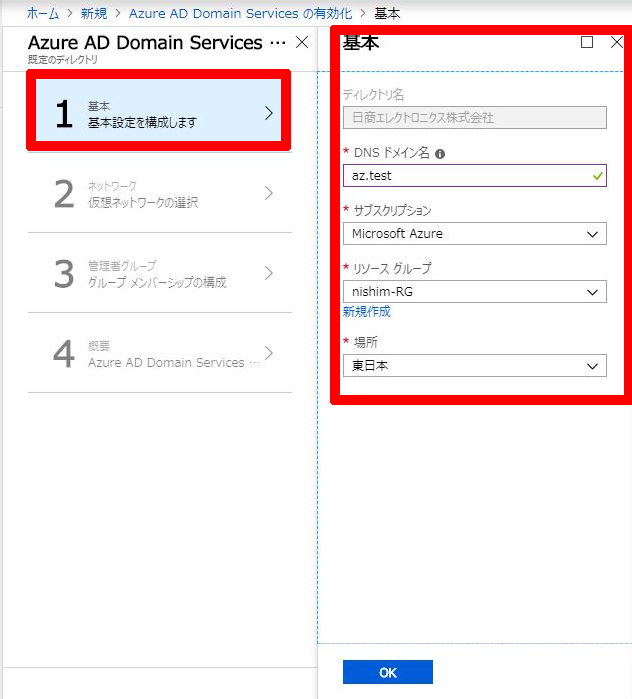

ここからは4つのステップにしたがってAzure ADDSの作成を行っていきます。

まず初めは、基本設定です。

こちらでは、ドメイン名、サブスクリプション、リソースグループ、場所を選択します。

DNSドメイン名は、デフォルトでは、テナントのドメイン名になっていますが、任意のドメイン名を入力することができます。

ここでは、az.testドメインとして作成しています。

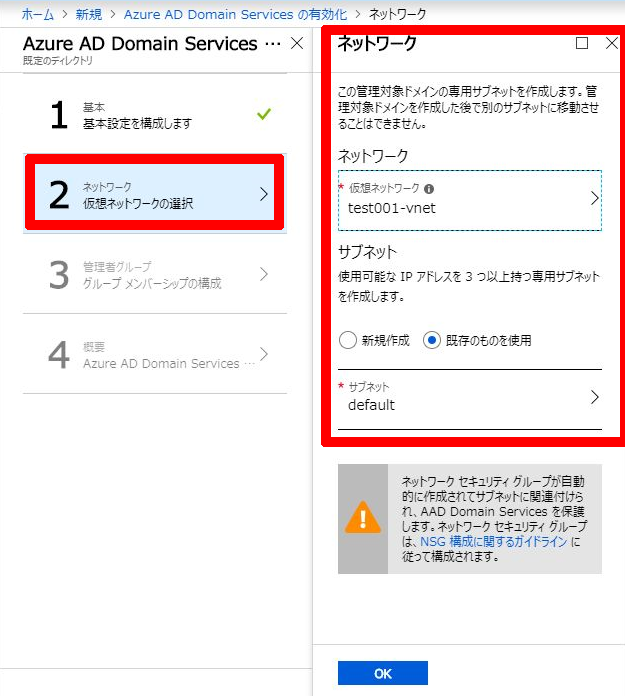

続いて、ネットワークの設定です。

ここでは、Azure ADDSを利用するネットワークとサブネットを選択します。

既にネットワークを作成している場合は、既存のものから選択することもできますし、新規で作成することも可能です。

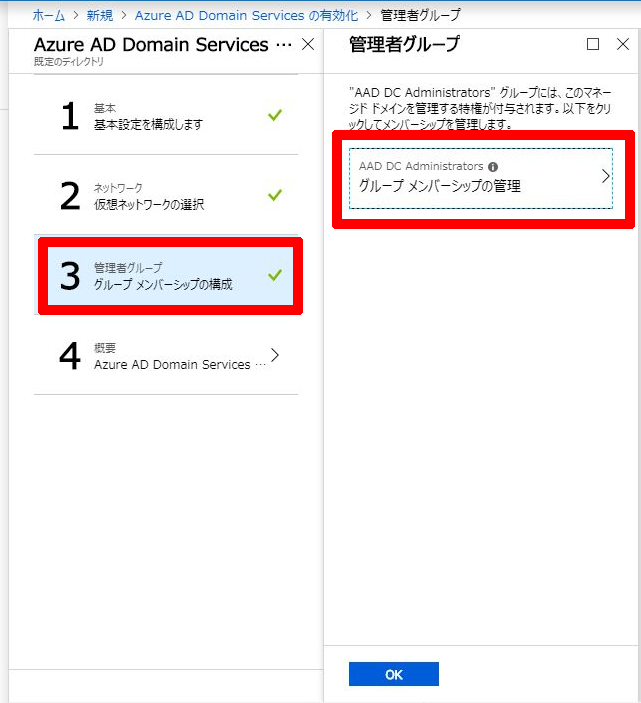

続いて、管理者グループを指定します。

管理者グループとは、Azure ADDSで作成したドメイン内の管理権限を持つグループのことです。

IaaSのADDSでのドメイン管理者のグループはDomain Adminsを利用しますが、Azure ADDS内で利用できる最上位の権限がこの、AAD DC Administratorsというグループになります。

(Domain AdminsグループはAzure ADDSでは使用することができません。)

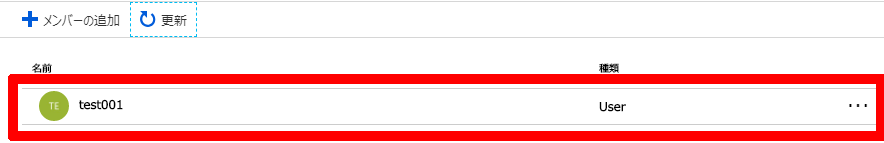

上記のAAD DC Administratorsのグループメンバーシップの管理をクリックすると、当グループに追加するユーザーを選択することができます。

ここでは、test001というアカウントをAAD DC Administratorsのグループに追加しました(つまり、Azure ADDSのドメインの管理権限を付与)

ここで指定しているユーザーはAzure AD内のユーザーであるため、IaaS上のAD DSでのドメイン管理者設定とは異なることがわかります。

最後に確認画面となり、これまで設定した内容を確認し、「OK」をクリックすれば、Azure ADDSのデプロイが開始されます。

つまり、あらかじめパラメーターをきめていれば、10分もたたないうちに設定が完了してしまいます!

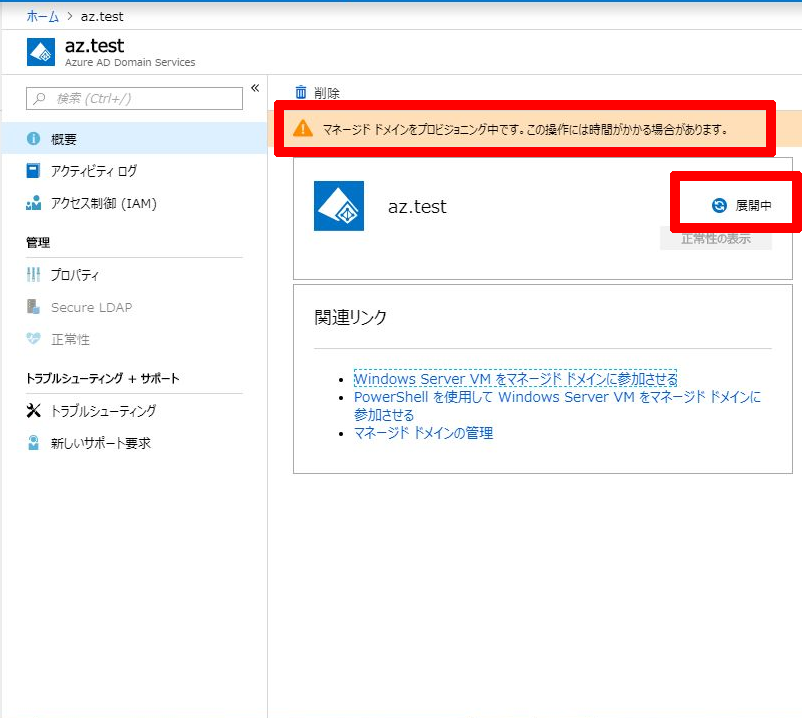

ちなみに、デプロイの所要時間については環境により差はあるとは思いますが、今回は40分ほどでデプロイが完了しました。

アクティビティログで「デプロイが完了しました」と表示された後に、デプロイされたAzure ADDSを確認すると、「マネージド ドメインをプロビジョニング中です」や「展開中」と表示されており、ここから10~20分程度待ってみると、無事に展開が完了した旨のメッセージが表示されました。

「展開中」の状態では構成を進めることはできなかったため、デプロイには1時間程度かかると思っておいたほうがよさそうです。

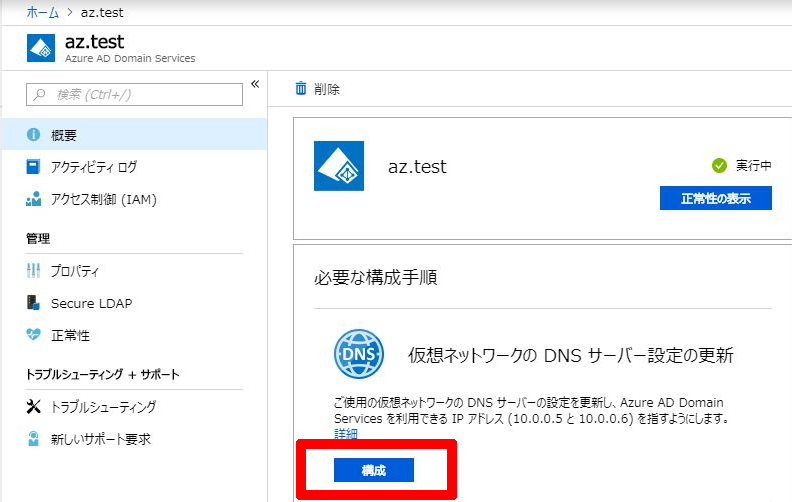

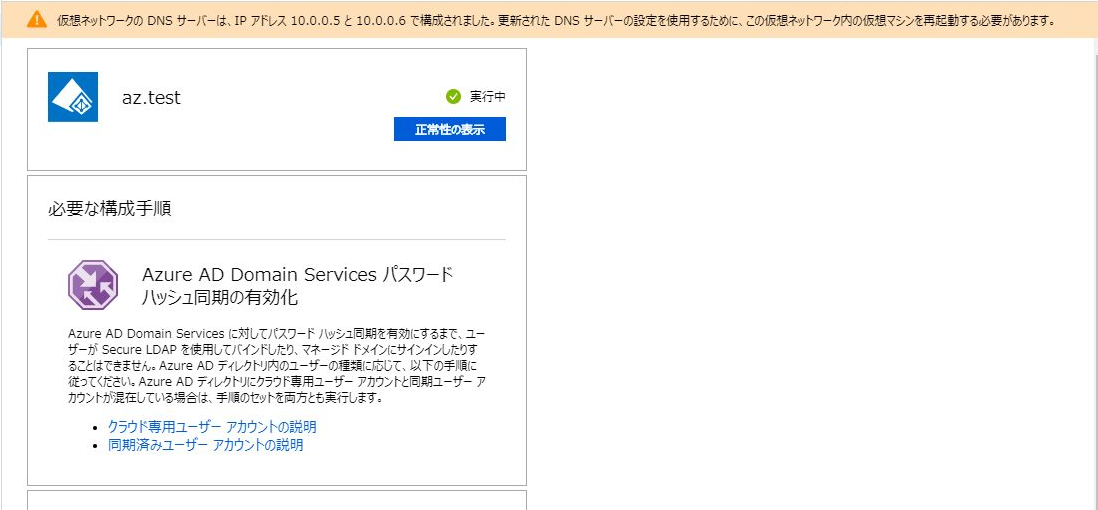

展開完了後、「構成」をクリックすると、DNSサーバーの構成が行われます。

次では、仮想マシンをAzure ADDSで作成したドメインに参加させてみようと思います。

2.Azure ADDSで作成したドメインへのドメイン参加

前の章では、Azure ADDSをデプロイしましたが、Azure ADDSを構築したネットワーク上に仮想マシンを構築することで、ドメイン参加の準備が完了します。

仮想マシンへのDNSバー設定の反映のためには、一度仮想マシンの再起動が必要になります。

まずは、仮想マシン作成時に指定したローカル用の管理者アカウントで仮想マシンにRDPで接続します。

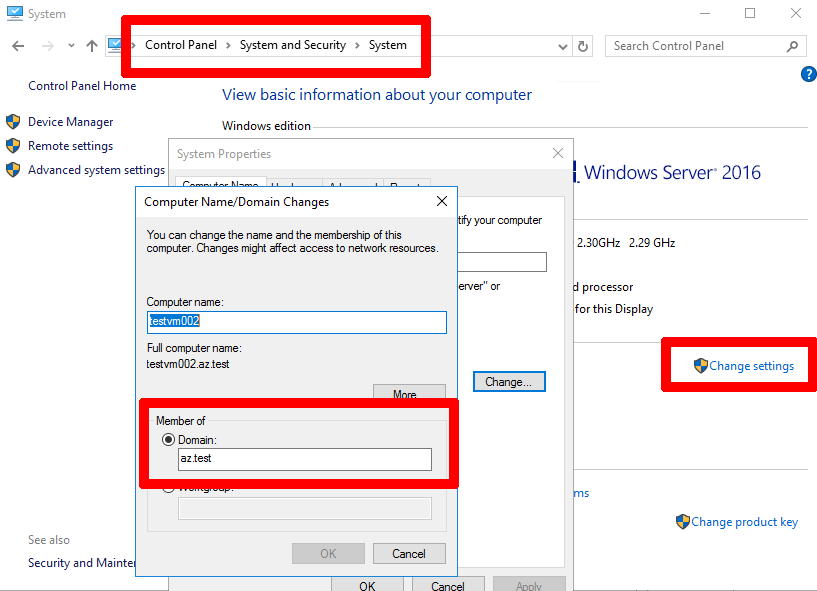

RDPで接続後、コントロールパネルより、Workgroupの変更画面にアクセスします。

ここで指定するドメインというのが、Azure ADDSをデプロイする際に初めに設定した、DNSドメイン名になります。

今回の環境ではaz.testです。

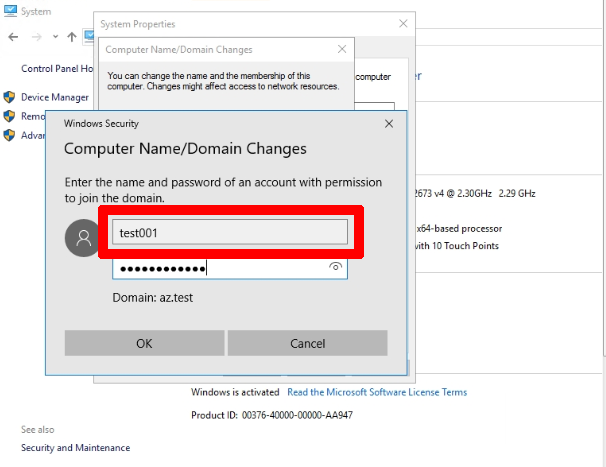

ドメインを指定すると、管理者アカウントが聞かれます。

ここで入力するアカウントが、AAD DC Administratorsに追加したユーザーアカウントになります。

管理ユーザーのドメインはAzure ADのドメインか、今回作成したドメインか迷うところですが、今回作成したドメイン「az.test」のユーザー「test001」でドメインの参加ができました。

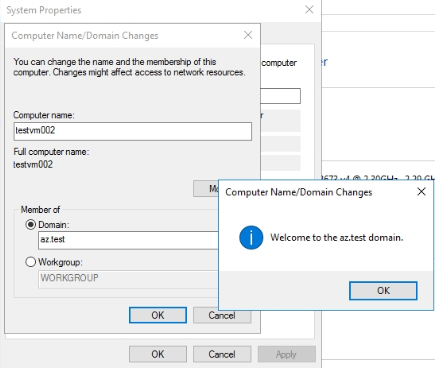

入力後、OKをクリックすると、ドメインに参加できた旨のメッセージが表示されました。

これでドメイン参加は完了です。

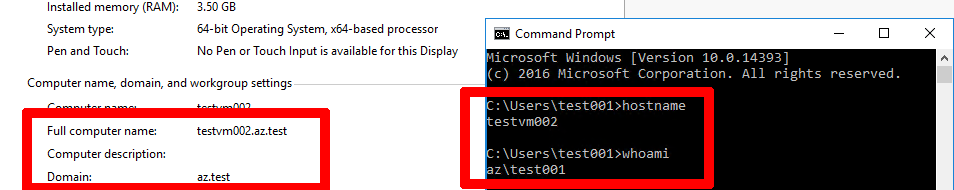

ドメイン参加後、ログオフまたは再起動後、再度RDPで接続します。

RDPで接続する際に、Azure ADDSのドメインユーザーである、「test001@az.local」でログインしました。

Azure ADDSのドメインユーザーでログオン後、コントロールパネル等で確認したところ、正常にドメインに参加されていることがわかりました。

3.まとめ

今回はAzure ADDSでドメイン環境を構築し、仮想マシンをドメインに参加させてみました。ドメイン自体の構築に関しては、操作時間は10分以下、あとはデプロイ等の待ち時間が40~50分、合計1時間程度で構築できました。

IaaSで仮想マシンを構築するのと同じ操作時間でドメインが構築できるイメージで、IaaS上でADを立てる場合と比較しても、操作は最小限に抑えられているため手軽に構築できる印象を受けました。

運用に関してもAzure ADDSはPaaSサービスのためバックアップなどの運用も考えなくて良いというのはメリットになります。

また、アカウント管理についても、Azure ADのアカウントに対して行えるため、Azure ADと他のクラウドサービスを連携したうえで、IaaSなどでADDSの機能を使いたいという場合については有効なのではないかと思いました。

今度はAzure ADDSでどのような管理が行えるのか、という観点について検証してみたいと思います。

この記事を読んだ方へのオススメコンテンツはこちら

この記事を書いた人

- Azure導入支援デスク 編集部

-

こんにちは!双日テックイノベーション(旧:日商エレクトロニクス)では、Microsoft Azure活用に関する有益な情報を皆様にお届けしていきます。Azure移行、データ活用、セキュリティなどに関するお困りごとや、Microsoft Azureに関する疑問点などお気軽にご相談ください。

ブログにしてほしいネタなどのリクエストもお待ちしております。

この投稿者の最新の記事

- 2024年9月12日ブログ2024年版 最新のデータ活用基盤とは?グローバル企業の事例も紹介!

- 2024年7月16日事例Azureデータ活用基盤導入事例:第一フロンティア生命保険株式会社

- 2024年3月27日ブログデータレイクとは? ~DWHとの違い、メリット、活用例などをわかりやすく解説~

- 2024年3月6日ブログデータカタログとは?~機能、導入のメリット、導入方法まで解説~