Azure Firewall のO365タグを試してみた

皆さんこんにちは!今回は、Azure Firewallに登場したOffice 365タグについてご紹介します。

このタグを利用することでOffice 365 URL および IP アドレス範囲に記載されているIPアドレスやFQDNをタグにより一括で通信許可できるようになります。

これにより、Office 365のトラフィックをフィルタリングしたり、セキュリティポリシーに基づいたアクセス制御をより簡単に行うことができます。

詳細な情報や具体的な手順は、公式ドキュメントで確認してください。

https://learn.microsoft.com/ja-jp/azure/firewall/protect-office-365

今回はO365タグを設定した上で、Azure Firewall のTLS検査が有効になっていても問題なくアクセスできるかも確認していきます。

O365タグ設定手順

Azure Firewall Premium版をお使いの場合は、Azure Firewall > Firewall Manager > Azure Firewall ポリシー と進んでいただき既存もしくは新規のファイアウォールポリシーを選択頂き、左メニューの[設定]からポリシーを編集可能です。

アプリケーションルール

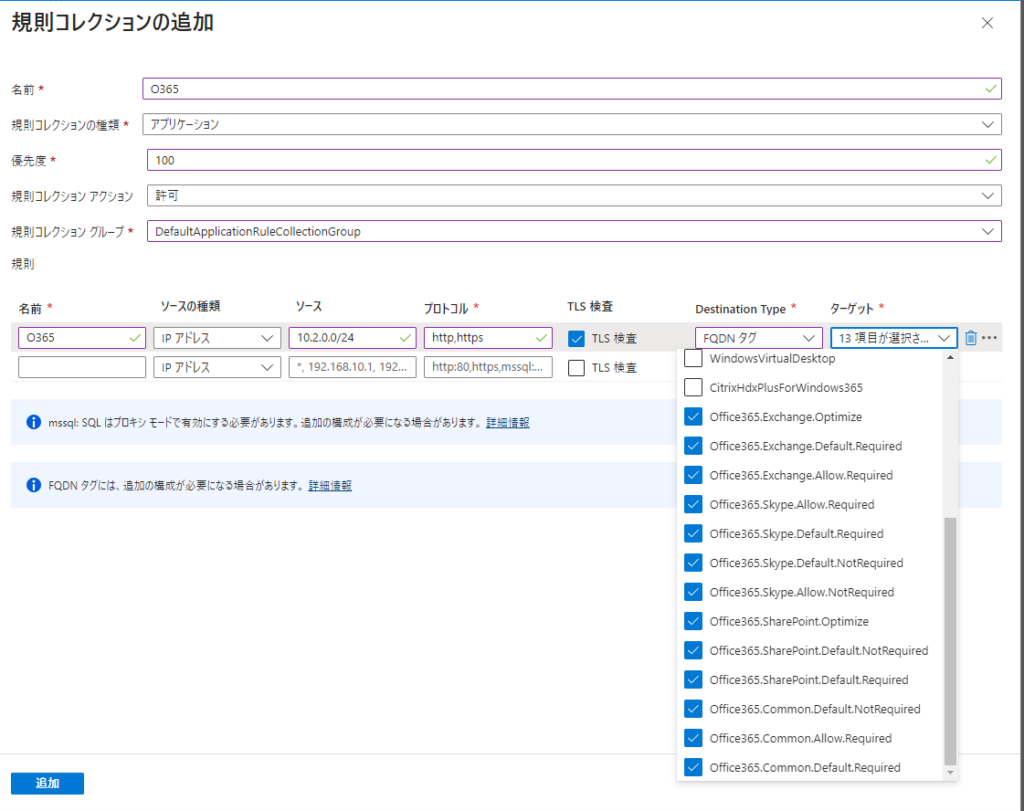

アプリケーション規則 > 規則コレクションの追加をクリックします。

| 名前:O365

規則コレクションの種類:アプリケーション 優先度:100 規則コレクション アクション:許可 規則コレクショングループ:DefaultApplicationRuleCollectionGroup 名前:O365 ソースの種類:IPアドレス ソース:10.2.0.0/24(接続元VMのサブネット) プロトコル:http,https TLS検査:有効 Destination Type:FQDNタグ ターゲット:先頭にOffice365と付くものすべて |

こんな感じ↓

ネットワークルール

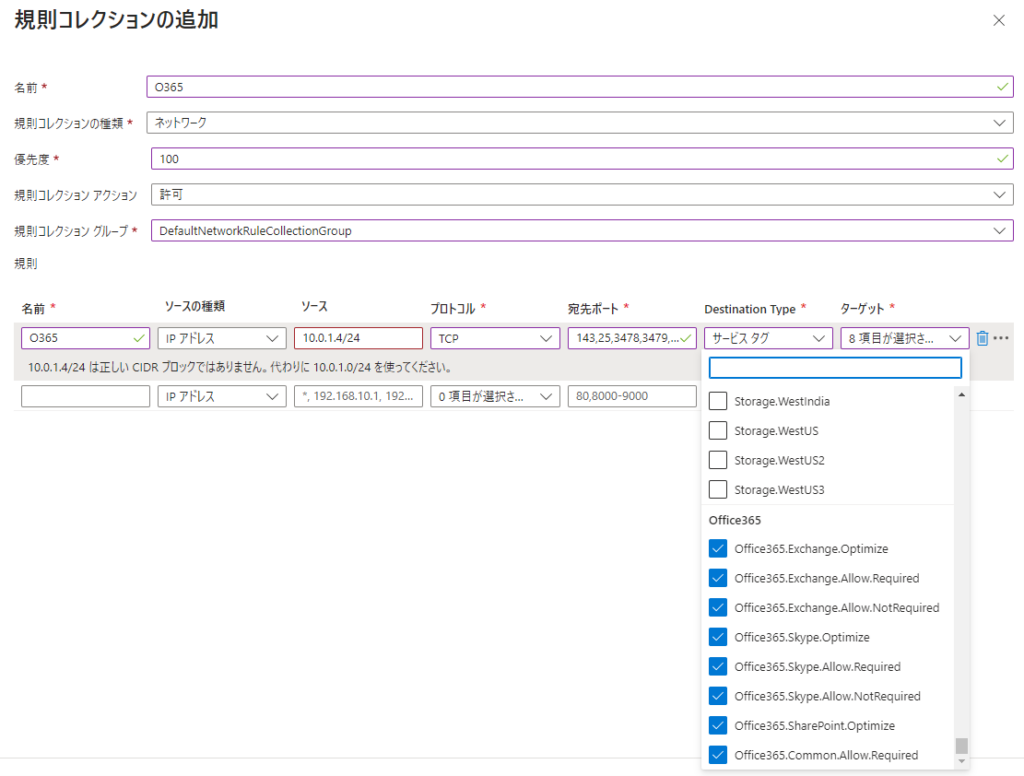

ネットワークルールも同様に作成します。

| 名前:O365

規則コレクションの種類:ネットワーク 優先度:100 アクション:許可 規則コレクショングループ:DefaultNetworkRuleCollectionGroup 名前:O365 ソースの種類:IPアドレス ソース:10.0.1.4/24(接続元VMのサブネット) プロトコル:TCP 宛先ポート:143,25,3478,3479,3480,3481,443,587,80,993,995(Office 365 URL および IP アドレス範囲に記載のもの) Destination Type:サービスタグ ターゲット:先頭にOffice365と付くものすべて |

こんな感じ↓

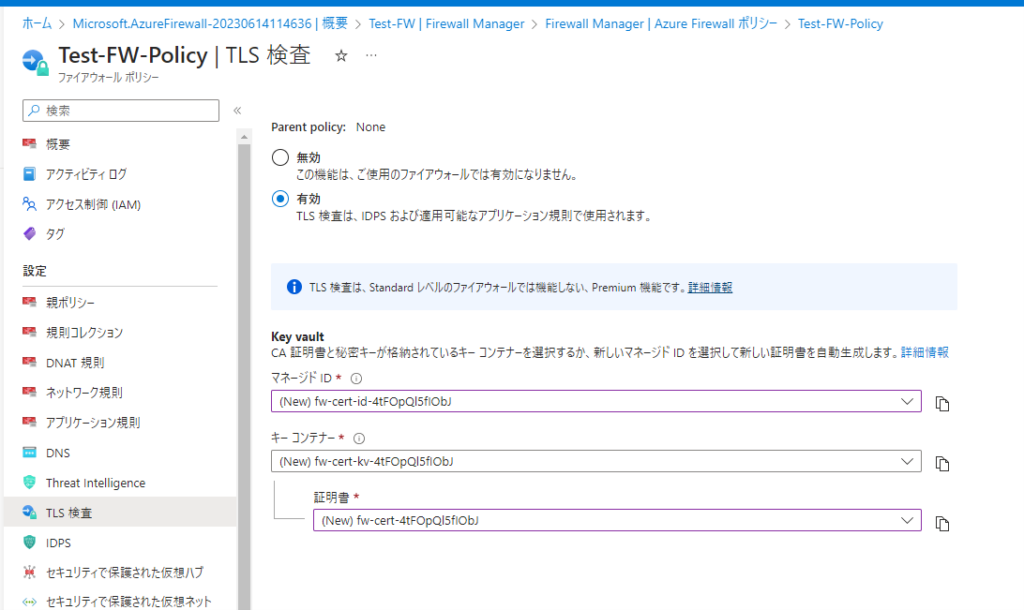

TLS検査の設定

今回はTLS検査を有効にしたFirewallでタグを使ったルールが問題なく動作するかテストするために、TLS検査を設定します。

TLS検査機能はPremium版のみ利用可能で、送信時に暗号化されたパケットを復号化し検査を行うものとなります。

レイヤー7の機能で、アプリケーション規則で使うことができます。

利用の際は、ファイアウォールポリシー > TLS検査から有効化できます。

検証目的の場合、自己証明書を作成するか、AzureFiewallの証明書自動生成機能を使えます。詳しくは以下ご参照ください。

Azure Firewall Premium の証明書 | Microsoft Learn

AzureFirewaall のTLS検査設定

今回は証明書を自動生成します。

TLS検査画面のマネージドIDにて

先頭に(New)ついたものを選択すれば新規で自動生成してくれます。

クライアントOSにCA証明書をインストール

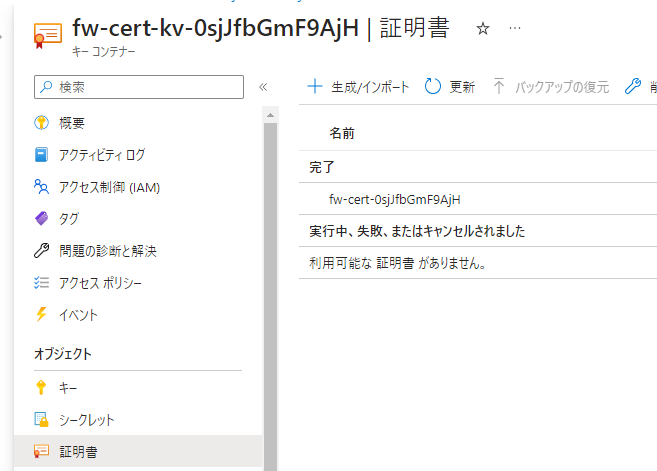

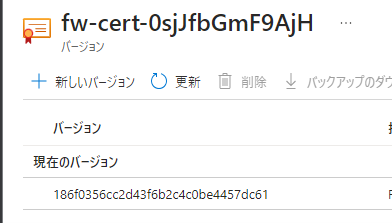

Azure Poratl > キーコンテナーを開きます

前の手順で作成したキーコンテナーを開き証明書 > 作成した証明書を選択します。

現在のバージョンを選択します。

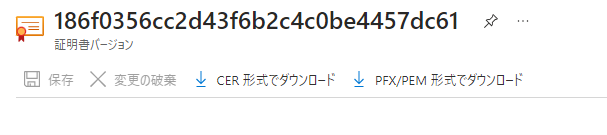

証明書をPFX/PEM形式でダウンロードします。

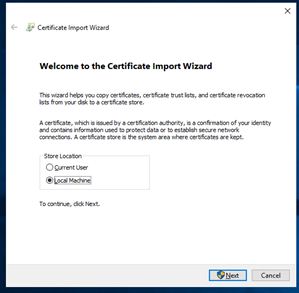

ダウンロードした証明書をクライアントOSで開きインストールします。

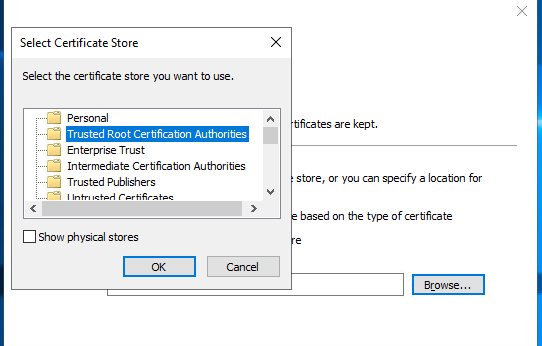

道なりに進め、証明書の格納場所の選択画面まで進めます。

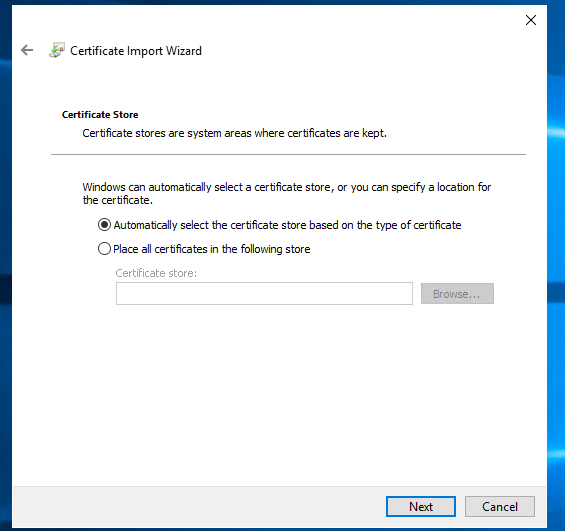

Place all certificates in the following store > Browseを選択します。

Trusted Root Certification Authoritiesを選択します。

最後まで進めます。

接続テスト

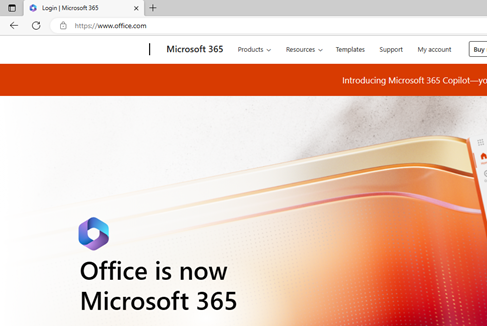

ブラウザを開いて試しに「www.office.com」へアクセスします。

うまくアクセスできていますね。

うまく接続できない場合、証明書が正しくインストールされていない等が原因として考えられますので見直してみて下さい。

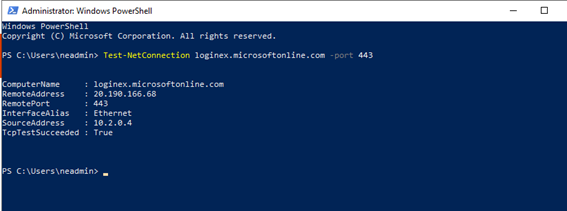

試しにランダムにピックアップしたFQDNに対してTest-NetConnectionしてみます。

問題なさそうです。

この記事を書いた人

- 髙橋 和輝

-

テクニカルマーケターとして、新技術の検証、ブログ執筆、セミナー講師を行っております!

学生時代はアプリ開発に興味がありましたが、インフラ、セキュリティ事業を経て、現在はクラウド屋さんになっております。

コロナ禍前は、月1で海外旅行にいくなどアクティブに活動していましたが、最近は家に引きこもってゲームが趣味になっています。

宜しくお願い致します!

この投稿者の最新の記事

- 2024年3月25日ブログOracle Database@Azureが東日本リージョンに展開されることが発表されました!

- 2024年3月22日ブログAzure SQL DatabaseでCopilotがプレビュー公開!

- 2024年3月18日ブログAzureリソースの誤削除を防ぐ「ロック」機能とは

- 2024年3月14日ブログCopilot for Security の一般公開日が発表